2024年3月8日

2023年12月に個人情報保護法規則・ガイドラインが一部改正されており、2024年4月1日に施行されます。

今回は本改正のポイントをご説明いたします。

今回の改正点を理解する前提として、あらためて確認しておくべきと思われる定義や義務について確認させていただきます。

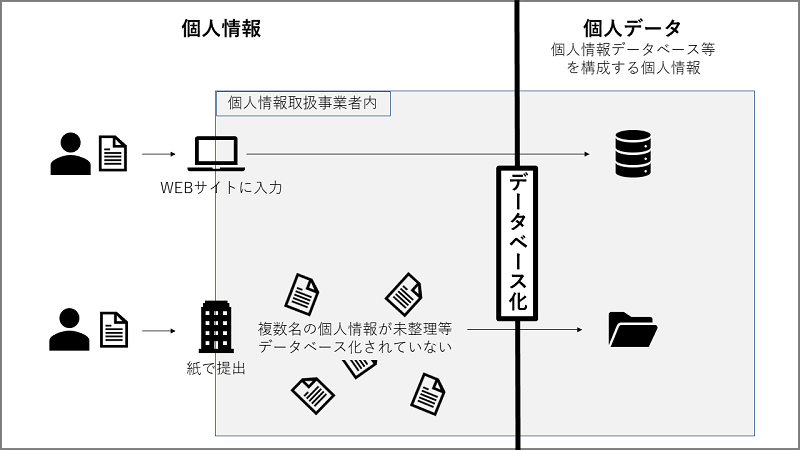

個人情報保護法においては、「個人情報」と「個人データ」が区別されています。

「個人情報」の定義については当ブログ過去記事にてご確認ください。

「個人データの定義」は「個人情報取扱事業者が管理する「個人情報データベース等」を構成する個人情報」とされています。ガイドライン(通則編)の定義は以下の通りです(2-4 個人情報データベース等(法第16条第1項関係))。

■「特定の個人情報をコンピュータを用いて検索することができるように体系的に構成した、個人情報を含む情報の集合物」

■「コンピュータを用いていない場合であっても、紙面で処理した個人情報を一定の規則(例えば、五十音順等)に従って整理・分類し、特定の個人情報を容易に検索することができるよう、目次、索引、符号等を付し、他人によっても容易に検索可能な状態に置いているものも該当する」

合わせて、個人情報データベース等に該当しない事例として以下等があげられています。

〇事例1)従業者が、自己の名刺入れについて他人が自由に閲覧できる状況に置いていても、他人には容易に検索できない独自の分類方法により名刺を分類した状態である場合

〇事例2)アンケートの戻りはがきが、氏名、住所等により分類整理されていない状態である場合

以上から、事業者が取得していても、データベース化されておらず散在しているもの、例えばバラバラになっていてまとまっていない名刺やアンケートの戻りはがき等は、個人データに該当しないものと考えられます。

個人情報と個人データのイメージ図

実務上、特に重要視されている義務のひとつと言える安全管理措置ですが、その対象は個人データとなっていました。ガイドラインの該当箇所は以下になります(3-4-2 安全管理措置(法第23条関係))。

「個人情報取扱事業者は、その取り扱う個人データの漏えい、滅失又は毀損(以下「漏えい等」という。)の防止その他の個人データの安全管理のため、必要かつ適切な措置を講じなければならない(後略)」

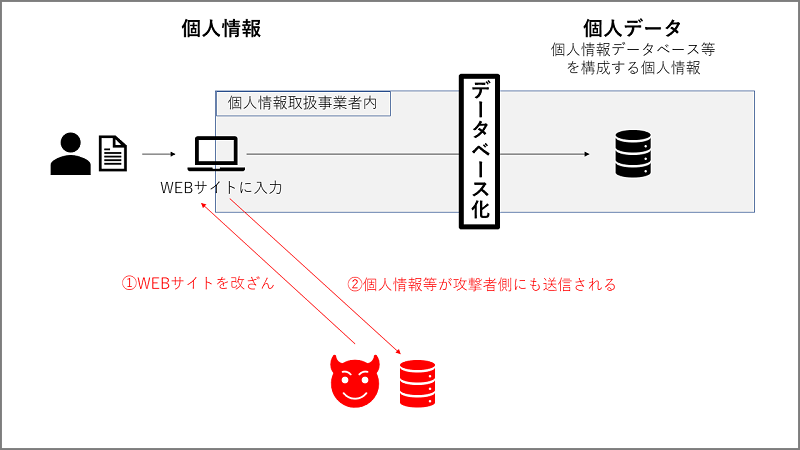

視線を転じると、昨今、インターネット上で、「WEBスキミング」という情報詐取の手法による被害が広がっています。

WEBスキミングでは、攻撃者はまずWEBサイトを不正に改ざんします。それによって利用者がそのWEBサイトに入力した情報が攻撃者にも送信されるようにし、個人情報やクレジットカード番号等を盗み出します。イメージ図は以下になります。

WEBスキミングにおいては、攻撃者は、WEBサイトの個人情報入力画面において事業者が取得しようとしている個人情報を盗んでいることになります。

WEBスキミングのイメージ図

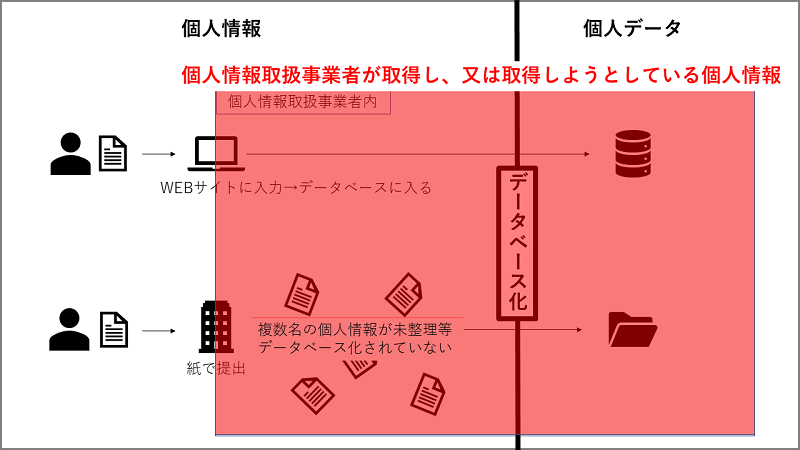

今回の改正のポイントは、安全管理措置、漏えい等の報告の対象について、個人データだけでなく、

「事業者が取得した個人情報」「事業者が取得しようとしている個人情報」であり、「データベース化する予定の個人情報」も含まれる旨が追記されたことです。

個人データの安全管理措置について、ガイドラインの該当箇所において、以下、太字の部分が追記されました(3-4-2 安全管理措置(法第23条関係))。

「個人情報取扱事業者は、その取り扱う個人データの漏えい、滅失又は毀損(以下「漏えい等」という。)の防止その他の個人データの安全管理のため、必要かつ適切な措置を講じなければならない(一部略)なお、「その他の個人データの安全管理のために必要かつ適切な措置」には、個人情報取扱事業者が取得し、又は取得しようとしている個人情報であって、当該個人情報取扱事業者が個人データとして取り扱うことを予定しているものの漏えい等を防止するために必要かつ適切な措置も含まれる。」

一言でまとめると、データベース化するつもりで個人情報を取得しようとしている段階から、安全管理措置の実施が求められるということになるかと思います。イメージ図にすると以下のようになります。

実務的には、自社が運営するWEBサイトの改ざん検知等が求められると言えます。

イメージ図

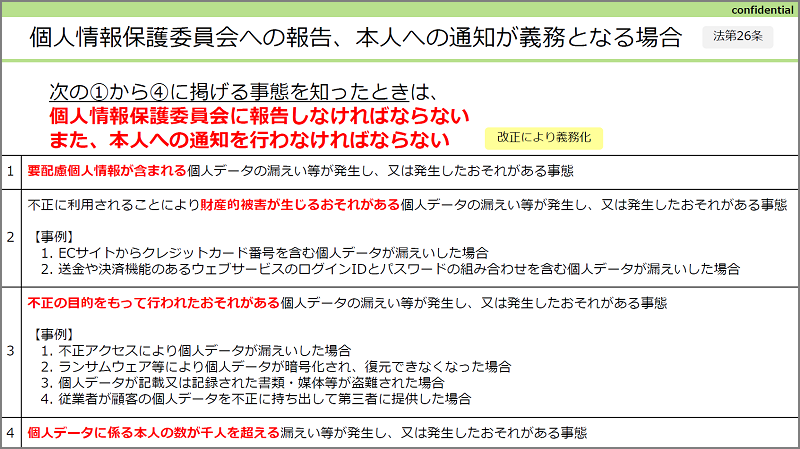

漏えい等事案が発生した場合は、以下画像の4つの事態(報告対象事態)に該当する場合、個人情報保護委員会への報告と本人への通知が義務となっていました(2022年4月の法改正にて義務化。参考:当ブログ過去記事)

報告対象事態

これらの報告対象事態のうち、3つ目の事態について、ガイドラインに追加の記載がされています(3-5-2 漏えい等事案が発覚した場合に講ずべき措置)。

「不正の目的をもって行われたおそれがある当該個人情報取扱事業者に対する行為による個人データ(当該個人情報取扱事業者が取得し、又は取得しようとしている個人情報であって、個人データとして取り扱われることが予定されているものを含む。)の漏えい等が発生し、又は発生したおそれがある事態」

ポイントは2点ありますが、まずは太字の箇所をご確認ください。安全管理措置の改正と同様の主旨の追記となっています。

そしてこの事態の「事例」について4件が追記されており、中でも事例6~8に注意するべきと言えます。

〇事例5)従業者の私用の端末又は取引先の端末が情報を窃取するマルウェアに感染し、その後、当該端末と個人情報取扱事業者のサーバとの電気通信に起因して、当該サーバも当該マルウェアに感染し、個人データが漏えいした場合

〇事例6)「個人情報取扱事業者のウェブサイトの入力ページが第三者に改ざんされ、ユーザーが当該ページに入力した個人情報が当該第三者に送信された場合であり、かつ、当該個人情報取扱事業者が、当該ページに入力される個人情報を個人情報データベース等へ入力することを予定していたとき」

こちらは先にご説明したWEBスキミング攻撃と言えます。

〇事例7)「個人情報取扱事業者のウェブサイト上に設置された、入力ページに遷移するためのリンクやボタンが第三者に改ざんされ、当該リンクやボタンをユーザーがクリックした結果、偽の入力ページに遷移し、当該ユーザーが当該偽の入力ページに入力した個人情報が当該第三者に送信された場合であり、かつ、当該個人情報取扱事業者が、当該個人情報取扱事業者の入力ページに入力される個人情報を個人情報データベース等へ入力することを予定していたとき」

情報詐取までの導線が一部異なりますが、WEBスキミングと同じように、WEBサイトの改ざんによる情報詐取の手法です。この事例に該当すると思われる攻撃手法も従前から確認されています。(参考:当ブログ過去記事)

〇事例8)「個人情報取扱事業者が、第三者により宛先の改ざんされた返信用封筒を顧客に送付した結果、当該返信用封筒により返信されたアンケート用紙に記入された個人情報が当該第三者に送付された場合であり、かつ、当該個人情報取扱事業者が、当該個人情報を個人情報データベース等へ入力することを予定していたとき」

WEBスキミングのような手法の郵便への応用版と言えます。

「取得し、又は取得しようとしている個人情報」については、これらの事例も合わせて理解していただければと思います。

先述の報告対象事態の3つ目の事態について、以下の太字部分の記載も追加されています。

「不正の目的をもって行われたおそれがある当該個人情報取扱事業者に対する行為による個人データ(当該個人情報取扱事業者が取得し、又は取得しようとしている個人情報であって、個人データとして取り扱われることが予定されているものを含む。)の漏えい等が発生し、又は発生したおそれがある事態」

この点ですが、不正行為の対象としては、事業者自身だけではなく「委託をしている場合の委託先」や「第三者のサービスを利用している場合の第三者」も含む旨が記載されています。

ですので、例えば、個人情報を取得するWEBサイトの運営を委託している場合等も該当すると考えられます。

以上、今回の改正のポイントをご説明いたしました。

実務対応としては、安全管理措置の対象の記載に追記があったため、プライバシーポリシー、社内規程、委託契約書その他の規程類について改正を実施するべきと言えるかと思います。

なお、本記事の前提としていた以下の点等については本ブログ過去記事もご参照ください。

また、当機構ではWEBサイト、アプリ向けの個人情報保護第三者認証マーク「TRUSTe(トラストイー)」の認証付与を行っております。アメリカ発のグローバルな認証マークで、インターネットの発展とともに25年以上の歴史があります。

組織の個人情報保護体制等についても審査し、法令違反や情報漏えい等のリスクを低減することが可能です。また他の第三者認証マークと比べ、合理的で制度となっており、無理、無駄なく審査が可能です。

ご興味をお持ちいただけましたらぜひお気軽にお問い合せください。

個人情報に関わる資格制度の運営や社員教育、認証付与など総合的ソリューションを提供し、個人情報保護の推進に貢献してまいります。