2025年3月4日

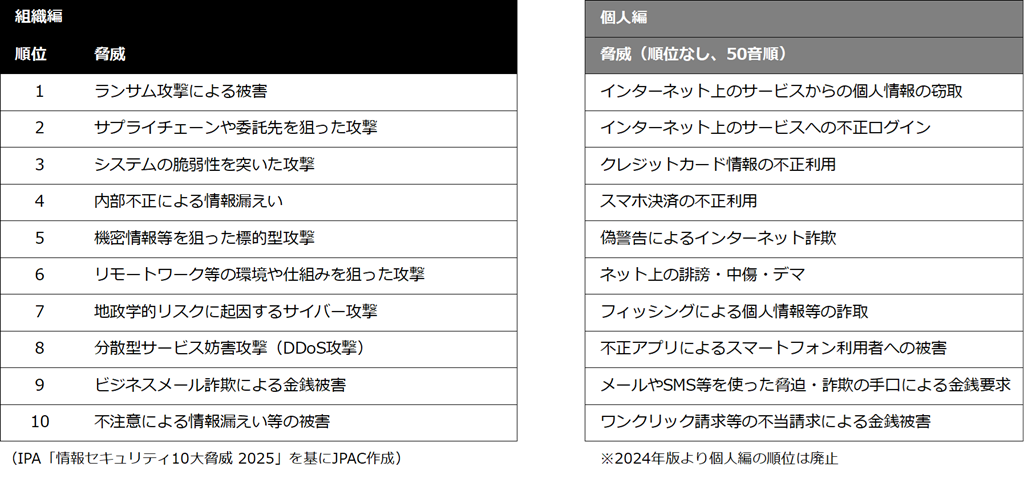

情報セキュリティ対策の強化等、IT推進を担う独立行政法人であるIPA(情報処理推進機構)は、毎年、ランキング形式の情報セキュリティ10大脅威を発表しています。情報セキュリティ対策の検討に際し把握しておくべき資料と言えます。

10大脅威は前年に発生した情報セキュリティ事故や攻撃の状況等から選出された脅威候補の中から、情報セキュリティ分野の研究者、企業の実務担当者などで構成された「10大脅威選考会」の投票によって決定されています。

すでに2025年度版の10大脅威が発表されていましたが、今回、組織編の脅威の解説書も公表されました。

※組織編については順位が掲載されていますが、解説書にて「順位が高いか低いかに関わらず、自身または組織が置かれている立場や環境を考慮して優先度を付け、適切な対応を取る必要がある」「ランク外の脅威だから対策を行わなくて良いということではなく、継続しての対策が必要となる」とされていることにご注意ください。

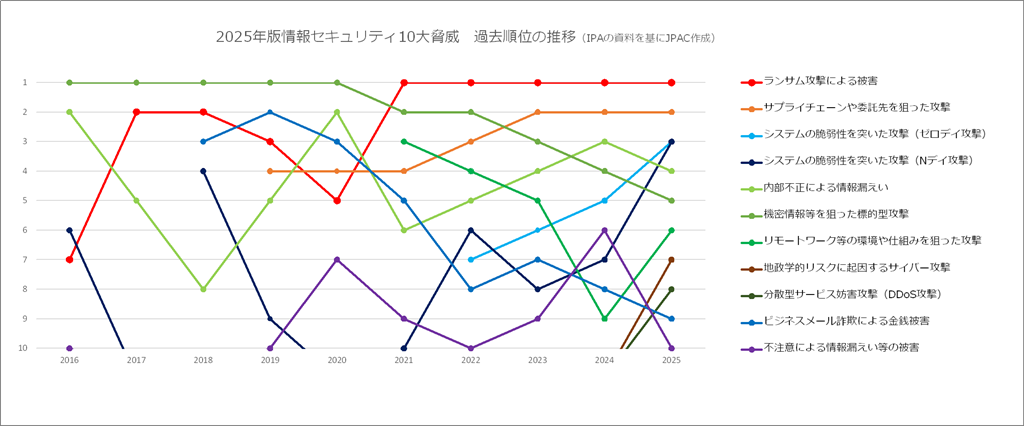

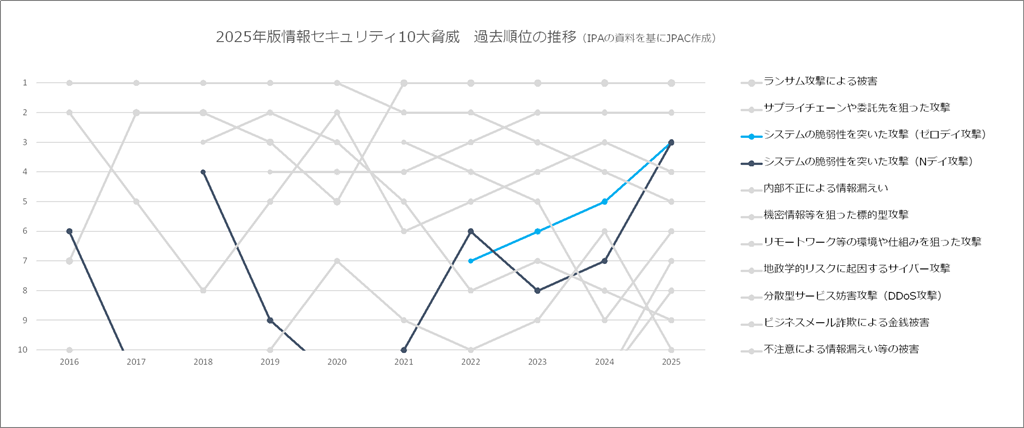

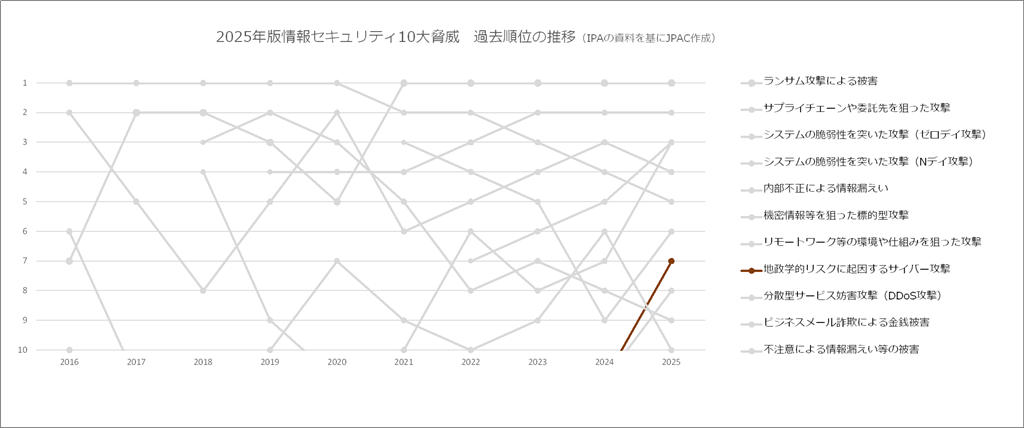

選出される10大脅威とその順位は毎年変動しています。上記グラフは2025年版10大脅威(組織編)の過去順位の推移になります。

昨年5位の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と、同7位の「脆弱性対策情報の公開に伴う悪用増加」は、今年3位の「システムの脆弱性を突いた攻撃」に統合されています(IPAプレスリリース 2025年1月30日)。

本グラフでは、「システムの脆弱性を突いた攻撃(ゼロデイ攻撃)」及び「システムの脆弱性を突いた攻撃(Nデイ攻撃)」として、それぞれの2024年までの順位の推移も残しています。そのためグラフ上では11の脅威を記載するかたちとなっています。

ただし、IPAの公表においては、2023年版までは各脅威について前年順位が併記されていましたが、2024年版からはそれに代わり、何年連続・何回目の選出となるのかが併記されるにとどまっていますので、ご留意ください。

以下では、いくつかの脅威をピックアップし、その概要や参考となる情報等をお伝えします。

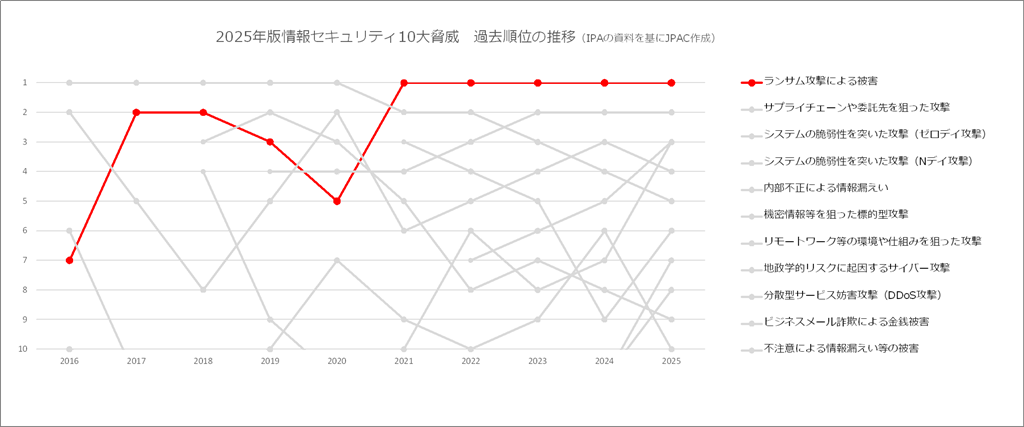

1位のランサムウェアによる被害は、10年連続10回目の選出、特に直近の5年間は継続して1位となっています。解説書では以下の事例があげられています。

・総合エンタテインメントグループのランサムウェア感染による被害と二次被害

・健康組合向けソリューション提供企業にRaaSが利用された国内事例

当機構でも2022年1月にホワイトペーパー「拡大するランサムウェアビジネス(執筆:セキュリティリサーチャーキタきつね氏)」を公開しておりましたが、その後も被害件数が増大しています。

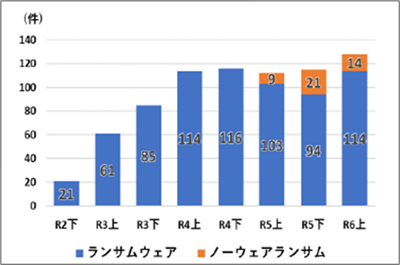

「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」において、警察庁によせられたランサムウェアの被害報告についてまとめられています。同資料から被害の傾向を概説します(図表はすべて同資料より引用)。

被害の報告件数は以下画像の通りです。令和3年より急激に増加し、令和4年以降、高い水準が続いていますが、令和6年上半期は過去最高となっています。

※ノーウェアランサム:暗号化することなくデータを窃取した上で対価を要求する手口。令和5年上半期から集計。

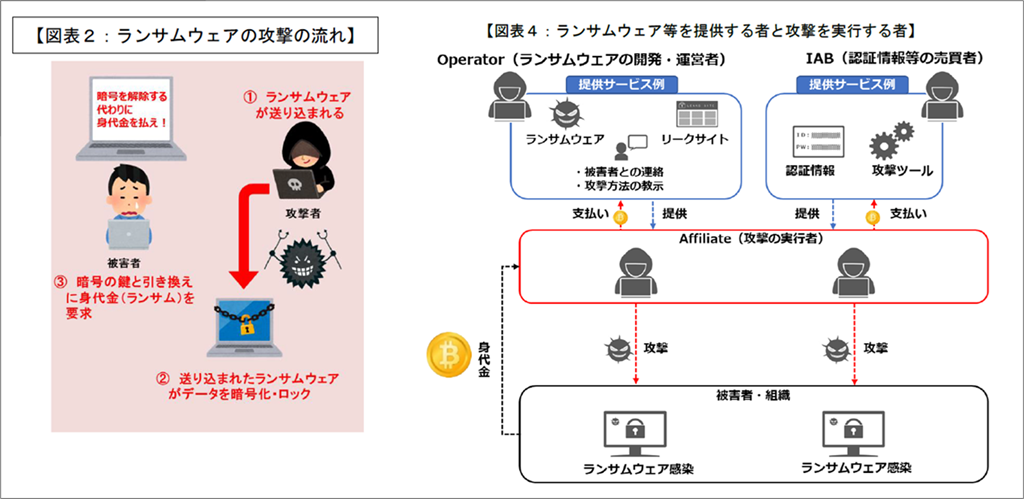

事案捜査等により、ランサムウェアの開発・運営者と攻撃者との関係(RaaS:Ransomware as a Service)やネットワークに侵入するための認証情報等の売買者(IAB: Initial Access Broker)の存在が判明しています(図表4)。ランサムウェア被害拡大の背景の一つとして指摘されています。

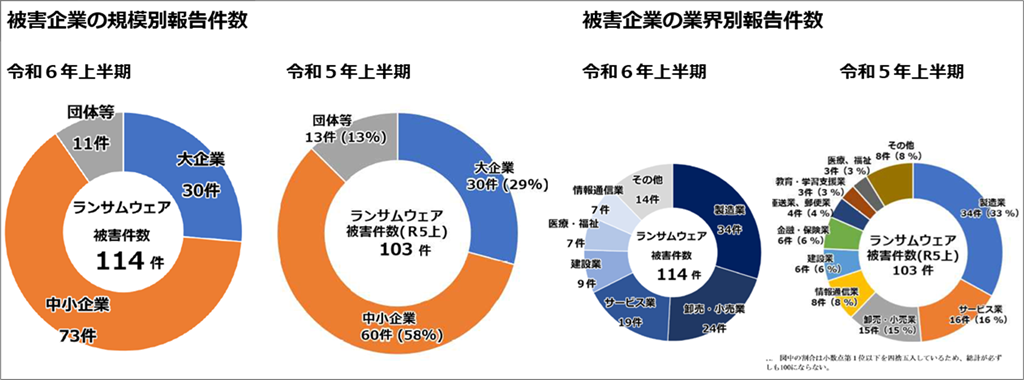

被害を受けた企業・団体の規模、業種は以下の通りです(前年同期も併記)。中小企業の被害が多いことに留意する必要があります。その割合は前年同期よりも増加しています。

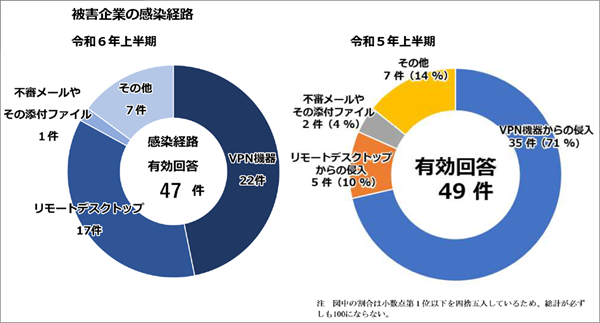

被害を受けた企業・団体の感染経路(有効回答47件)の内訳は以下になります(前年同期も併記)。VPN機器からの侵入が50%弱と最も多いですが、その割合は前年同期よりも減っています。他方、リモートデスクトップが約36%と大幅に増加しており、両者で80%を超えています。

リモートデスクトップは種類によって設定方法やセキュリティ上のリスクが変わってきます。総務省がテレワークにおけるセキュリティ確保のページにおいて広く利用される製品の設定解説資料を公表していますので、必要に応じてご参照を推奨します。

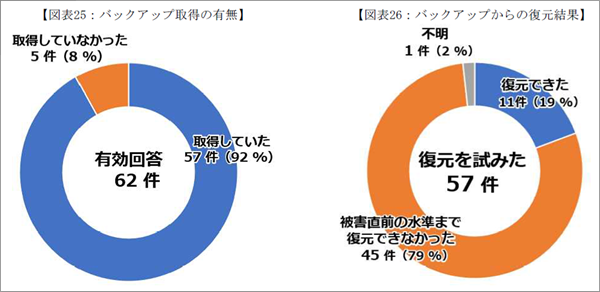

被害を受けた企業・団体において、バックアップを取得していた企業は92%でした(有効回答62件)。しかし、復元を試みても79%は被害直前の水準まで復元できませんでした。ただバックアップを取るだけではなく、3-2-1ルールの運用等、適切なバックアップが必要になると思われます。

2位のサプライチェーンや委託先を狙った攻撃は7年連続7回目の選出となっており、特に直近3年間は2位と高い順位が続いています。名称は2024年における「サプライチェーンの弱点を悪用した攻撃」から変更となっています。

解説書において、攻撃の経路を「取引先や委託先」と「ソフトウェア開発元やMSP(マネージドサービスプロバイダー)等」とに分けています。前者はビジネスサプライチェーン、後者をソフトウェアサプライチェーンと言えます。

ソフトウェアやサービスを改ざんしてマルウェアを仕込む手口や、MSPが利用する資産管理ソフトウェア等にマルウェアを仕込む手口があります。解説書では以下の事例があげられています。

・Linux環境で広く利用されている可逆圧縮ツールに悪意のあるコードが仕込まれた例

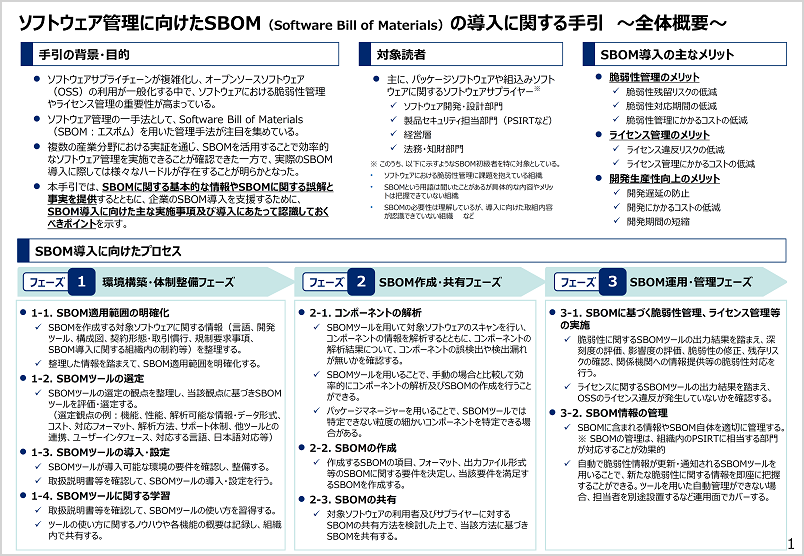

ソフトウェアサプライチェーン攻撃に対し、ソフトウェアのセキュリティを確保するための管理手法として「SBOM」(ソフトウェア部品表)が着目されています。経済産業省は2023年7月に「ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引」を策定しています。

参考:「ソフトウェア管理に向けたSBOMの導入に関する手引」(経済産業省 2023年7月28日公開) 概要資料より、全体概要

ビジネスサプライチェーンについて特に注意が必要なのが、委託先に対する攻撃と思われます。解説書では以下の事例が挙げられています。

・各種作成やDM発送等の受託企業がランサムウェア攻撃の被害を受けた事例

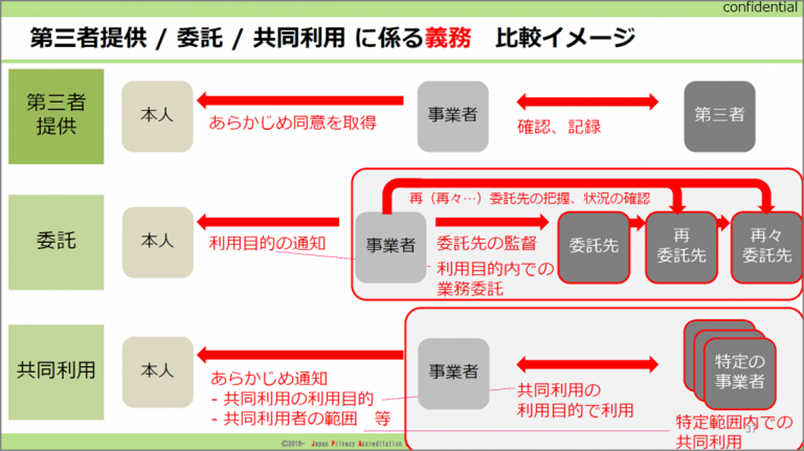

委託においては、個人情報保護法への対応も求められます。委託(業務委託に伴う提供)に該当するかどうかを適切に整理し、該当する場合は委託先の監督の義務を果たす必要があります。

委託先の監督として求められることとしては、1.適切な委託先の選定、2.委託契約の締結、3.委託先における個人データ取扱状況の把握があります。特に3において、再委託先等についても把握する必要がある点にあらためてご注意ください。

参考:当機構ブログ過去記事「第三者提供、委託、共同利用の違い」より第三者提供、委託、共同利用の比較イメージ

また、クラウドサービス運営事業者がサイバー攻撃被害を受けた事件に関して、個人情報の提供元の事業者が業務委託に該当しないと判断していたにも関わらず、個人情報保護委員会が委託(業務委託にともなう提供)に該当すると判断した事例があり、注意喚起が出されています。こちらもご留意ください。

・参考:当機構ブログ過去記事「クラウドの利用が委託に当たるかの判断基準 」

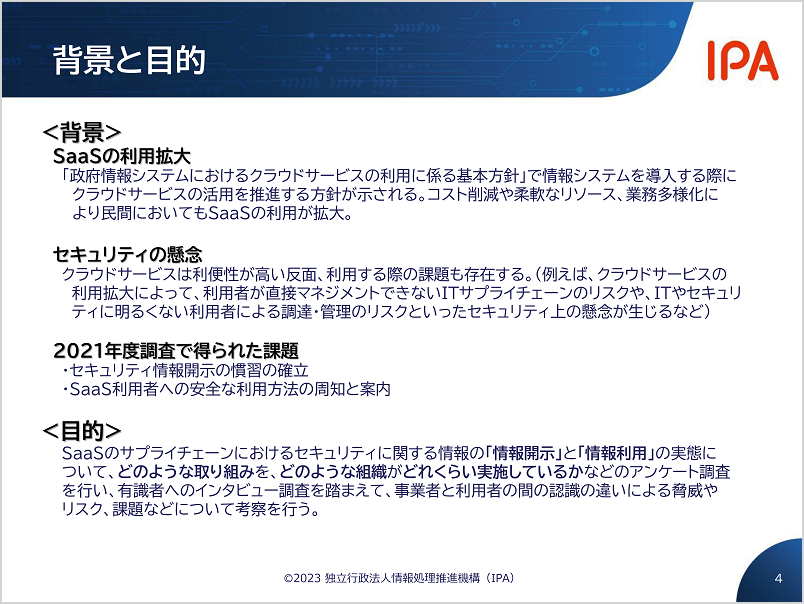

委託には該当しない場合でも、クラウドサービス、特にSaaSサービスのサプライチェーンのセキュリティリスクも高まっていますので留意が必要です。

IPAがクラウドサービス(SaaS)のサプライチェーンリスクマネジメント実態調査を実施している他、総務省が「クラウドサービス利用・提供における適切な設定のためのガイドライン」及び「クラウドの設定ミス対策ガイドブック」を公表していますので、ご一読を推奨します。

参考:「クラウドサービス(SaaS)のサプライチェーンリスクマネジメント実態調査」(IPA 2023年7月24日公開) 概要説明書より、調査の背景と目的

昨年5位の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と、同7位の「脆弱性対策情報の公開に伴う悪用増加」ですが、本年は「システムの脆弱性を突いた攻撃」に統合され、3位とされています。

本グラフでは、「システムの脆弱性を突いた攻撃(ゼロデイ攻撃)」及び「システムの脆弱性を突いた攻撃(Nデイ攻撃)」として、それぞれの順位の推移を残しています。ゼロデイ攻撃は2022年から脅威が高まってきており、Nデイ攻撃は順位の変動はありますが継続的に脅威にあげられていました。

解説書においてあげられている事例は以下になります。

・Palo Alto Networks製PAN-OSの機能の脆弱性を悪用したゼロデイ攻撃

ソフトウェアから欠陥(バグ)を完全になくすことは不可能ですが、特に、第三者が悪用可能なものを脆弱性と言います。脆弱性がある状態は、セキュリティ上の欠陥が放置されている状態と言えます。

脆弱性は日々新しく発見されており、そのたびに、ベンダー等は対策情報を公開します(修正プログラムの提供等)。事業者側は、それらの対策を実施する必要があります(修正プログラムの適用等)。

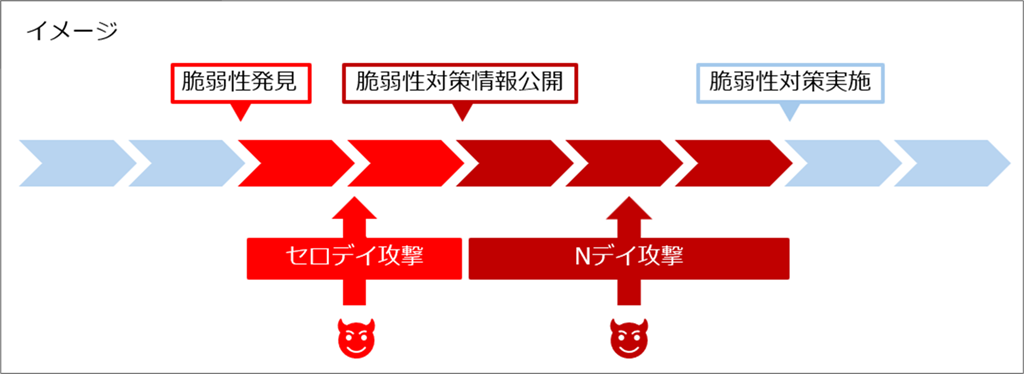

攻撃者は、脆弱性が発見されると、それをサイバー攻撃に悪用します。ベンダーが脆弱性対策情報を公開する前の攻撃をゼロデイ攻撃、脆弱性対策情報が公開されてから事業者が対策を実施するまでの期間の攻撃をNデイ攻撃と呼んでいます。

公開された脆弱性に対して短期間で攻撃ツールが作成されダークウェブ上で販売されたり、攻撃サービスとして提供されたりすることが確認されています。脆弱性が発見されてから攻撃が発生するまでの時間が短くなっているため、より早急な脆弱性対策の実施が求められています。

一方であらゆる脆弱性へ一律に対応には膨大な時間がかかるため、危険度をレベル分けし、優先度をつけて対応していくことも必要になります。また、ソフトウェアの依存関係が複雑化しているため、上述したSBOMが着目されています。

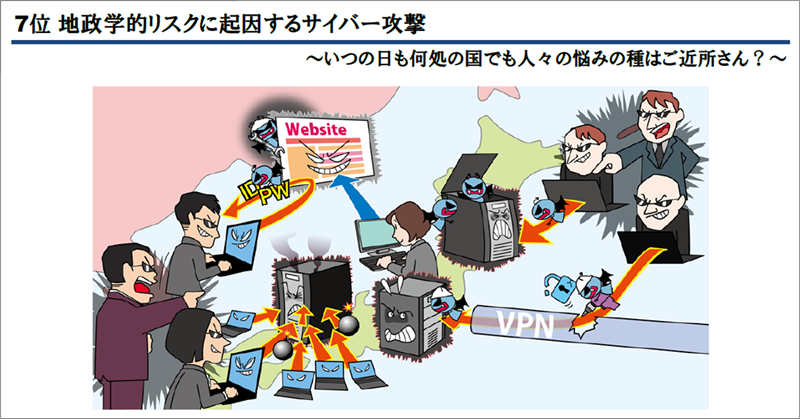

今回新設された脅威で、初のランクインとなります。解説書におけるイメージイラストと概説を以下に引用します。

「政治的に対立する周辺国に対して、社会的な混乱を引き起こすことを目的としたサイバー攻撃を行う国家が存在する。そのような国家は、外交・安全保障上の対立をきっかけとして、嫌がらせや報復のためにサイバー攻撃を行うことがある。また、自国の産業の競争優位性を確保するために周辺国の機密情報等の窃取を目的とした攻撃や、自国の政治体制維持のために外貨獲得を目的とした攻撃に手を染める国家もある。このような国家からの攻撃に備えて、組織として常にサイバー攻撃への対策を強化していく必要がある。」

本脅威は、攻撃の手口はDDos攻撃、ランサムウェア攻撃、フィッシング、ソーシャルエンジニアリング等、様々ですが、攻撃者、被害者が他の脅威と比べて限定される点に特徴があります。同じく解説書より、攻撃者、被害者、被害事例を引用します。

・国家機関の職員等によって構成されたサイバー攻撃を実施するグループ

・国家機関にサイバー攻撃サービスを提供する当該国の民間企業

・国家が支援する組織的犯罪グループ

・ハクティビスト

・攻撃者を支援する国家にとって 重要な情報を持つ国内の組織

・攻撃に成功した時の社会的なインパクトが大きい組織や重要インフラ企業

・ロシアを支持するハッカー集団による日本の自治体サービスへのサイバー攻撃

・Living Off The Land戦術(LotL戦術)による標的型攻撃

・中国の関与が疑われるサイバー攻撃グループMirrorFaceによる標的型攻撃

本脅威への対策としては、様々な攻撃の手口に共通する対策の他、その性質上、警察庁サイバー警察局や内閣サイバーセキュリティセンターからの情報収集が求められると思われます。

IPAでは、情報セキュリティ10大脅威 2025 解説書の他に、情報セキュリティ10大脅威 2025 セキュリティ対策の基本と共通対策を公開しています。

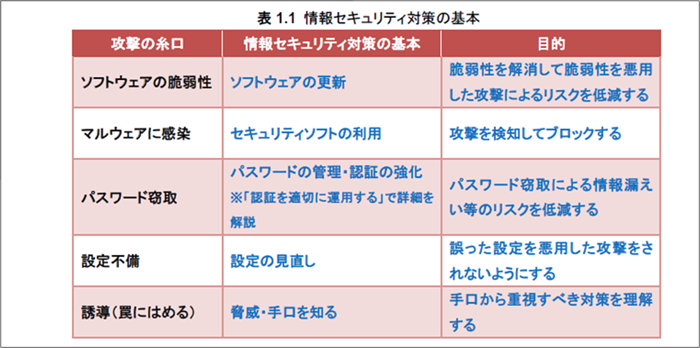

情報セキュリティ上の脅威は、10大脅威以外にも多数存在し、多岐に渡ります。しかし攻撃者による「攻撃の糸口」は似通っており、脆弱性の悪用、ウイルスの利用、ソーシャルエンジニアリング等の手口が広く使われています。

情報セキュリティ10大脅威においては、以下のように攻撃の糸口を5つに分類し、それぞれに該当する対策を「情報セキュリティ対策の基本」としています。

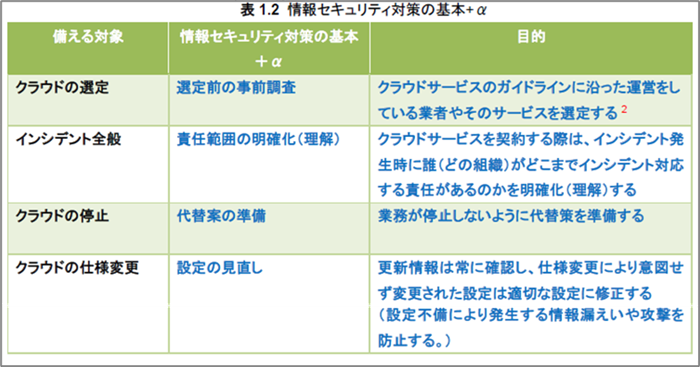

クラウドサービスを利用する場合は、+αとして以下が挙げられています。

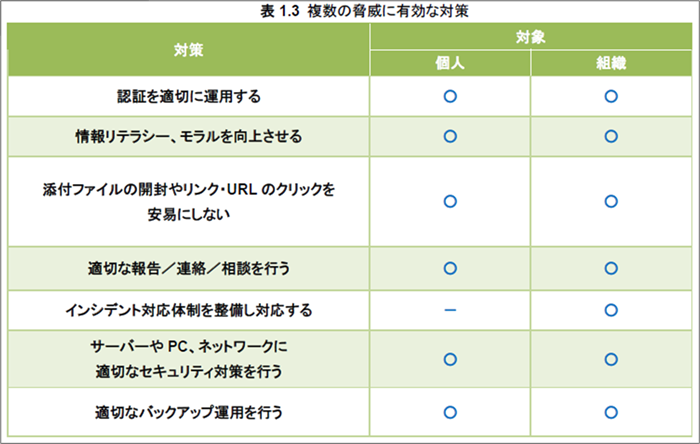

脅威の種類は多岐にわたりますが、対策に着目すると共通しているものもあり、そうした対策を徹底することで、複数の脅威に対して効率的に対策を進めることができます。以下の対策があげられており、対策の実施を推奨します。

本記事は以上となります。詳細については解説書及び情報セキュリティ対策の基本と共通対策をご確認の上、対策を実施していただければと思います。

自組織だけでの対応にご不安をお持ちの際は、当機構が認証付与している個人情報保護第三者認証マーク「TRUSTe(トラストイー)」の審査・取得を通じてセキュリティ対策へのアドバイスが可能ですので、お気軽にお問合せください。

個人情報に関わる資格制度の運営や社員教育、認証付与など総合的ソリューションを提供し、個人情報保護の推進に貢献してまいります。