2025年6月26日

先週公開されたForbes Japanの以下の記事が注目されているようです。

グーグルが20億ユーザーに警告―今すぐGmailをパスワードからパスキーに変更を(2025年6月17日)

160億件のパスワードが流出―アップル、フェイスブック、グーグル、GitHubも 今すぐ対策を (2025年6月20日)

パスワードは古くから使われている認証方法であるため、攻撃者側の攻撃手法も高度化しており、破られるリスクが高くなっています。

特に、クラウドサービスやVPN、リモートデスクトップ等において、ログイン画面がインターネット上に公開されている場合は大きなリスクになると言えます。

今回は、パスワード認証のリスクの背景を確認するとともに、パスワードを使う場合の対策と、より推奨される認証方法である、多要素認証やパスキーについて概説します。

パスワードがコンピュータに導入されたのは1960年代のことだと言われています。大変長い間にわたって使われており、攻撃者側も、パスワード認証を突破するための手法を高度化させてきました。様々な攻撃手法があみだされるとともに、攻撃を自動化するツールも開発され、そうしたツールや、盗まれた認証情報が流通するブラックマーケットも発達しています。

パスワードを突破されないようにするためには、どのような攻撃が行われているのかを把握する必要があります。様々な攻撃手法がありますが、ここでは代表的なもののみ説明します。

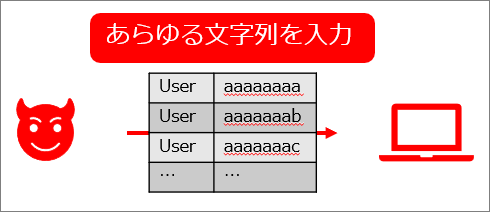

考えられるすべての文字列の組み合わせを試してパスワードを突き止める手法です。例えば、aaaaaaaa、aaaaaaab、aaaaaaac…のように試行を続けます。非常に原始的な方法で、人間が手動で実施することは現実的ではありませんが、攻撃ツールを用いると有効に機能します。

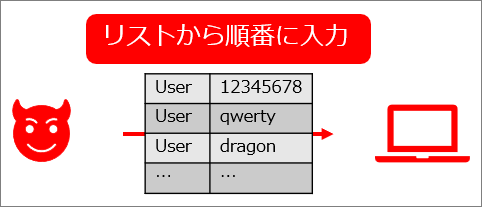

一般的によく使われる単語やフレーズ、パスワードをまとめたリスト(辞書)をあらかじめ用意しておき、順番に試していく攻撃です。狙われるパスワードとしては、以下のようなものが考えられます。

・ごく単純なもの:12345678、11111111、aaaaaaa、password、computer等

・キーボードの配置を利用したもの:qwerty、asdfghk、1qa2ws、asdf1234等

・よく使われる単語:dragon、monkey、tokyo、sakura、himawari 、kanri、admin、staff等

※参考:Top 200 Most Common Passwords | NordPass

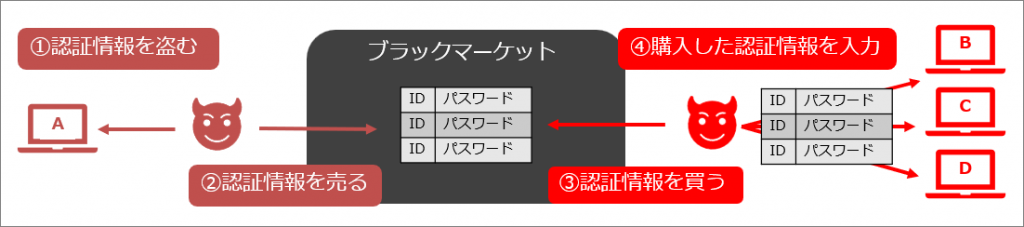

どこかで入手したパスワードのリストを用いて、別のWEBサイト・サービス等にログインしようとする攻撃です。攻撃者の間では、攻撃ツールが売買されているように、過去に盗み出されたパスワード等の認証情報も売買されていることが確認されています。

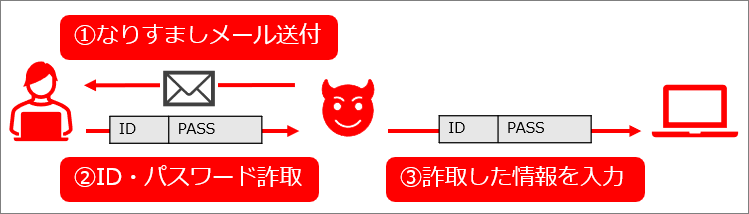

上記の攻撃とは毛色が異なり、メールを悪用したサイバー攻撃の一種です。有名なWEBサービスや金融機関、カード会社等のブランドになりすましたメールを送り、本文中の偽リンクから偽サイトにアクセスさせ、IDやパスワードの入力を要求します。

そこで入力された情報を利用して、認証突破に利用するという攻撃です。フィッシング対策協議会への報告件数が増えており、特に注意が必要な状況と言えます。

上述のように、パスワード認証は突破されるリスクが高いと言えます。そのためパスワードのみの認証ではなく、多要素認証やパスキーの利用が推奨されますが、ここでは、パスワードを使い続ける場合のための対策をご説明します。

パスワード自体の強度を高めるために、以下のような点を徹底するべきと言えます。

パスワードは長ければ長いほど破られるリスクが低減します。何文字以上とするかはリスクの大きさ等によって異なりますが、最低15文字以上が推奨される長さと考えられます。

必要な文字等の種類を増やすことによっても、複雑さを増すことができます。

一般的な単語は予想がつきやすいため、破られるリスクが高くなります。ID名をそのままパスワードに使ってもいけません。生年月日等の個人情報の利用も避けるべきです。

リスト攻撃のように、どこかで盗まれたパスワードは他のシステムへの攻撃に使わるため、パスワードの使いまわしをしてはいけません。

前述のように、フィッシング攻撃のリスクが高まっています。長く複雑なパスワードを設定しても、パスワードを盗まれてしまっては不正ログインを防げません。

そのため、フィッシング攻撃に騙されないように注意が必要です。なりすましを見分けることが困難がことが多いため、メール内のリンクをクリックしないことが安全と言えます。そのために、よく使うサービスのページ等はあらかじめブックマークしておくことを推奨します。

攻撃手法には何度もパスワードを打ってログインを試行する攻撃が多いため、ログイン試行回数に制限を設けることも有効な対策となります。例えば、5回ログインに失敗したら、一定の時間アカウントをロックするといったことです。

パスワードを使い続けるための対策をご説明しましたが、パスワードという認証方法自体のリスクが高いことには変わりがありません。他の認証方法のひとつとして、多要素認証があります。

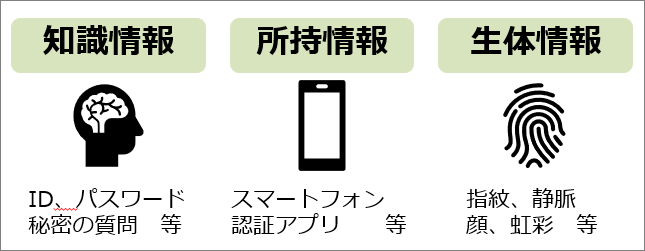

認証の要素には以下の3つが考えられます。これらの要素のうち、複数を組み合わせて認証する方法が多要素認証です。典型的には、パスワード認証に加え、指紋認証や、認証アプリでの認証を必須にするといった方法があります。

・知識情報:ID、パスワード、秘密の質問等

・生体情報:指紋、虹彩、静脈、顔等

・所持情報:スマートフォン、認証アプリ等

多要素認証の一種として、ワンタイムパスワードを利用した認証方法もありますが、この方法を破るサイバー攻撃も発生しています(中間者攻撃)。そのため、生体認証等の方がより推奨されると言えます。

なお、混同されがちなものとして、二段階認証があります。こちらは同じ要素で二回認証する方法ですので、例えば、パスワードに加えて、秘密の質問も聞くといった方法になります。

より推奨される認証方法は、FIDOアライアンスが策定した「パスキー」になります。スマーフォンやパソコン等の指紋・顔認証を利用する方法で、特にここ数年で利用可能なサービスが増えつつありますので、可能な場合は利用を推奨します。

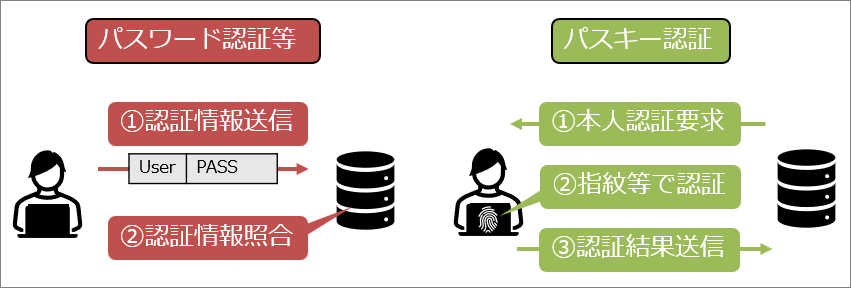

パスワード認証や多要素認証では、情報を照合するため、パスワード等の情報を、サービス運営者のサーバーに送信していました。

パスキーにおいては、サービス運営者のサーバーは、ユーザーのスマーフォンやパソコン等のデバイスに対して本人認証を要求し、サービス運営者側のサーバーには、本人認証の結果だけが送られます。パスワード等が外部に送信されることがないため、より安全な認証方法となります。

以上、パスワードのリスクと対策等についてご説明しました。サイバー攻撃は増加の一途をたどっており、認証の強化以外にも様々な対策が求められます。

当機構が認証付与している個人情報保護第三者認証マークTRUSTe(トラストイー)は、審査の過程でセキュリティ対策についても確認しており、専門家からのチェックを受けることが可能です。ぜひお気軽にお問合せください。

個人情報に関わる資格制度の運営や社員教育、認証付与など総合的ソリューションを提供し、個人情報保護の推進に貢献してまいります。