2024年7月30日

多くの事業者が利用するクラウドサービスや業務委託先において、サイバー攻撃の被害がたびたび発生しています。

パーパスのマルウエア被害で顧客サービスに影響、エネルギー系企業が相次ぎ発表(日経クロステック 2023年6月15日)

株式会社エムケイシステムに対する個人情報の保護に関する法律に基づく行政上の対応について(個人情報保護委員会 令和6年3月25日)

「イセトー」にサイバー攻撃 委託元の約150万件の情報漏えいか(NHK NEWS WEB 2024年7月5日)

東京海上日動 委託先から顧客情報など6万件余漏えいか(NHK NEWS WEB 2024年7月10日)

東京ガス“個人情報約416万人分流出か 子会社に不正アクセス”(NHK NEWS WEB 2024年7月17日)

被害の程度は事故によって様々ですが、システム障害だけではなく、個人情報を含む情報の漏えいのおそれが発生する場合もあります。

本ブログでは、個人情報保護法における、クラウド利用や委託に関する規定と、クラウド利用や委託の場合において個人情報の漏えいのおそれが発生した場合の規定について確認します。

※外国にある第三者への提供についてはふれません。

※本ブログで引用する個人情報保護委員会の資料は以下になります。実務対応におきましては必ずガイドライン等を直接ご確認ください。

個人情報の保護に関する法律についてのガイドライン(通則編)(以下、GL)

「個人情報の保護に関する法律についてのガイドライン」に関するQ&A(以下、Q&A)

クラウドサービス提供事業者が個人情報保護法上の個人情報取扱事業者に該当する場合の留意点について(注意喚起)(以下、注意喚起)

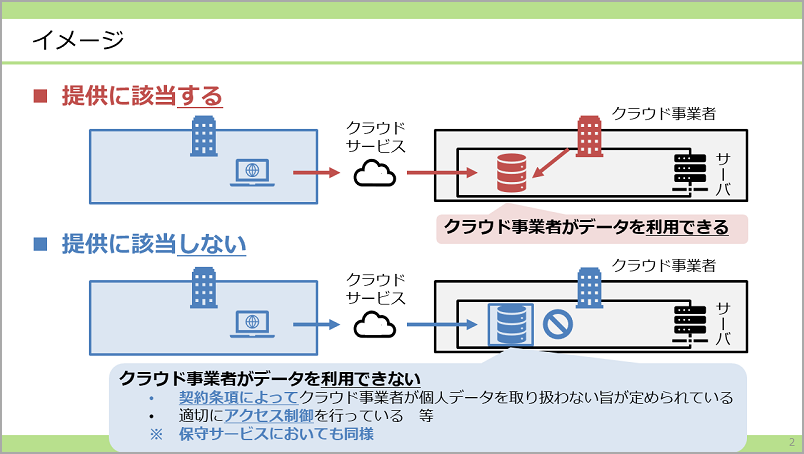

第三者が運営するクラウドサービス上で個人情報を取り扱う場合、個人情報保護法においては、提供に該当しないと整理するか、提供に該当する場合、委託(業務委託に伴う提供)と整理することが多いと思われます。

実務的には、特に提供に該当する・しないの判断が重要になるのではないでしょうか。ガイドライン上の「提供」の定義や関連するQ&Aを以下にて確認します。

ガイドラインでは提供を以下のように定義しています(GL 2-17「提供」)。

〇「提供」とは、個人データ等を、自己以外の者が利用可能な状態に置くことをいう。

〇個人データ等が、物理的に提供されていない場合であっても、ネットワーク等を利用することにより、個人データ等を利用できる状態にあれば(利用する権限が与えられていれば)、「提供」に当たる。

クラウドサービス提供事業者が個人データを利用できない状態については、「契約条項での定め」「アクセス制御」が大きな判断要素とされています。

〇クラウドサービス提供事業者が、当該個人データを取り扱わないこととなっている場合とは、契約条項によって当該外部事業者がサーバに保存された個人データを取り扱わない旨が定められており、適切にアクセス制御を行っている場合等が考えられます(Q&A 7-53)。

上記の考え方は保守サービスにおいても同様となります。Q&Aには保守サービスが提供に該当するかどうかについて、以下の記載があります(Q&A 7-55)。

単純なハードウェア・ソフトウェア保守サービスのみを行う場合で、契約条項によって保守サービス事業者が個人データを取り扱わない旨が定められており、適切にアクセス制御を行っている場合等

【事例】

〇システム修正パッチやマルウェア対策のためのデータを配布し、適用する場合

〇保守サービスの作業中に個人データが閲覧可能となる場合であっても、個人データの取得(閲覧するにとどまらず、これを記録・印刷等すること等をいう。)を防止するための措置が講じられている場合

保守サービス事業者が内容の全部又は一部として情報システム内の個人データを取り扱うこととなっている場合

【事例】

〇個人データを用いて情報システムの不具合を再現させ検証する場合

〇個人データをキーワードとして情報を抽出する場合

多くの事業者が利用しているクラウドサービスにおいて、クラウドサービス提供事業者がサイバー攻撃の被害を受けた事件がありました。

この事件に関して、個人情報保護委員会はクラウドサービスの利用が委託(業務委託にともなう提供)に該当すると判断しましたが、事業者において、クラウドサービスの利用が委託等に該当する場合があることの理解が不足していたと考えられるとして、注意喚起を公表しました。

個人情報保護委員会が、本事件についてクラウドの利用が委託(業務委託に伴う提供)に該当すると判断した考慮要素は以下となります。上述の内容に沿うものですが、ご確認をおすすめいたします。

〇利用規約において、クラウドサービス提供事業者が保守、運用上等必要であると判断した場合、データ等について、監視、分析、調査等必要な行為を行うことができること及びシステム上のデータについて、一定の場合を除き、許可なく使用し、又は第三者に開示してはならないこと等が規定され、クラウドサービス提供事業者が、特定の場合にクラウドサービス利用者の個人データを使用等できることとなっていたこと。

〇クラウドサービス提供事業者が保守用IDを保有し、クラウドサービス利用者の個人データにアクセス可能な状態であり、取扱いを防止するための技術的なアクセス制御等の措置が講じられていなかったこと。

〇クラウドサービス利用者と確認書を取り交わした上で、実際にクラウドサービス利用者の個人データを取り扱っていたこと。

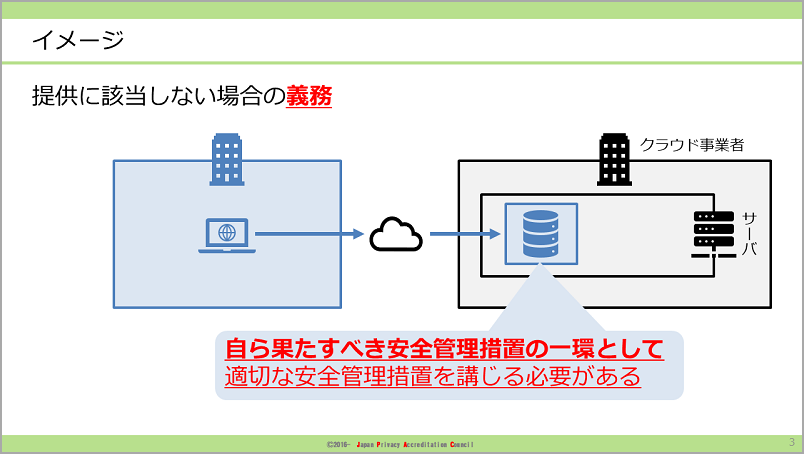

クラウドサービスの利用が提供に該当しない場合は、委託(業務委託に伴う提供)にも該当しないため、委託先の監督の義務は課されません。

しかしクラウドサービスを利用する事業者は、自ら果たすべき安全管理措置の一環として、適切な安全管理措置を講じる必要があるとされています(Q&A 7-54)

そのため、セキュリティ対策等を確認して適切なクラウドサービスを選定することや、責任共有モデルを理解した上で適切にクラウドサービスを利用すること等が求められると思われます(参考:クラウドサービス利用・提供における適切な設定のためのガイドライン(総務省))

クラウドサービスの利用が提供に該当しない場合、多くのケースが委託(業務委託に伴う提供)に該当すると思われます。クラウドサービスの利用時に限らず、委託に該当する場合は、委託先の監督の義務が課せられます。

※個人情報保護法では、提供に該当する場合は、第三者への提供となる場合の他、提供先が第三者に該当しないものとされる場合として、業務委託に伴う提供、事業承継に伴う提供、共同利用が定められています。詳細は当機構ブログ過去記事をご参照ください。

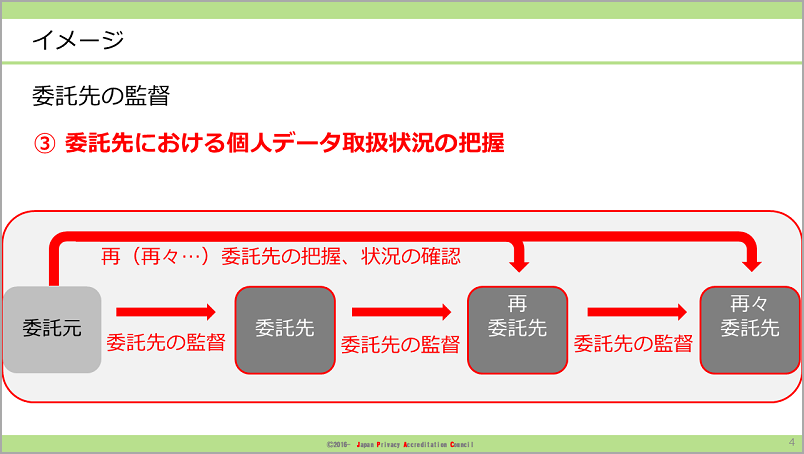

委託先の監督については、その内容として、3点が定められています(GL 3-4-4 委託先の監督)。

委託先の選定に当たっては、委託先の安全管理措置が、少なくとも個人情報保護法で求める水準以上であることを確認しなければなりません。なお実務的には、安全管理措置に関するチェックシートを通じた確認や、第三者認証の取得の確認といった手段が考えられます。

委託契約には、安全管理措置として双方が同意した内容とともに、委託先における委託された個人データの取扱状況を委託元が合理的に把握することを盛り込むことが望ましいとされています。

定期的に監査を行う等により、委託契約で盛り込んだ内容の実施の程度を調査した上で、委託の内容等の見直しを検討することを含め、適切に評価することが望ましいとされています。

あわせて、委託先が再委託を行おうとする場合は、委託を行う場合と同様、委託元は、委託先が再委託先に対して委託先の監督を適切に果たすこと、再委託先が水準以上の安全管理措置を講ずることを十分に確認することが望ましいとされています。再委託先が再々委託を行う場合以降も、再委託を行う場合と同様です。

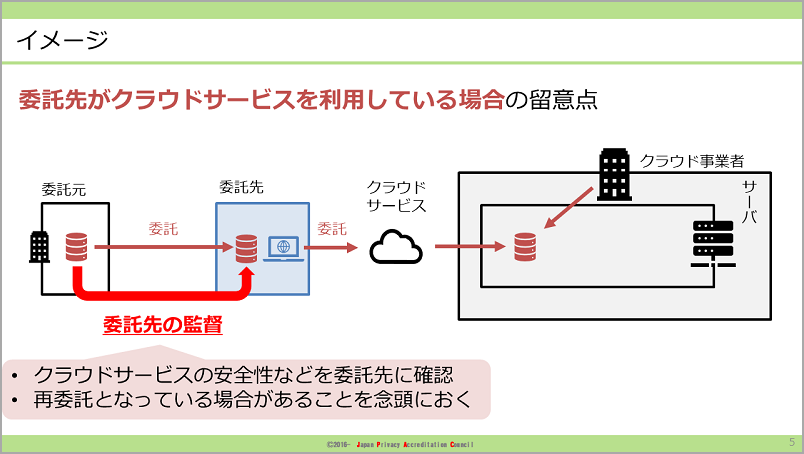

先述の個人情報保護委員会からの注意喚起には、委託先がクラウドサービスを利用している場合の留意点も含まれています。

そこでは委託先の監督の一内容として、委託先が利用しているクラウドサービスの安全性などを委託先に確認することが考えられるとされています。また、クラウドサービスの利用が再委託となっている場合があることを念頭におく必要があるとされています(注意喚起)。

事業者が講ずべき安全管理措置のひとつとして外的環境の把握が定められています。ガイドラインの記載は以下の通りです。

〇外国において個人データを取り扱う場合、当該外国の個人情報の保護に関する制度等を把握した上で、個人データの安全管理のために必要かつ適切な措置を講じなければならない(GL 10-7 外的環境の把握)。

また、外的環境の把握を含む安全管理措置の内容は、本人の知り得る状態(本人の求めに応じて遅滞なく回答する場合を含む)に置く必要があります(GL 3-8-1 保有個人データに関する事項の公表等)。

なお、個人情報保護委員会が諸外国・地域の法制度を公表しており、参考にすることができます。

外的環境の把握への対応においては、外国において個人データを取り扱う場合に該当するかどうかがポイントになりますが、以下が典型的な事例と言えます。

〇外国にある第三者に個人データの取り扱いを委託する場合

〇委託先が外国にある第三者に個人データの取扱いを再委託する場合

(委託先や再委託先が日本国内に所在するサーバを利用する場合も同様)(Q&A 10-24)

〇外国にある第三者の提供するクラウドサービスを利用し、その保管するサーバに個人データを保存する場合

〇この場合、クラウドサービス提供事業者が所在する外国の名称及び個人データが保存されるサーバが所在する外国の名称を明らかにし、措置を実施する必要がある(Q&A 10-25)

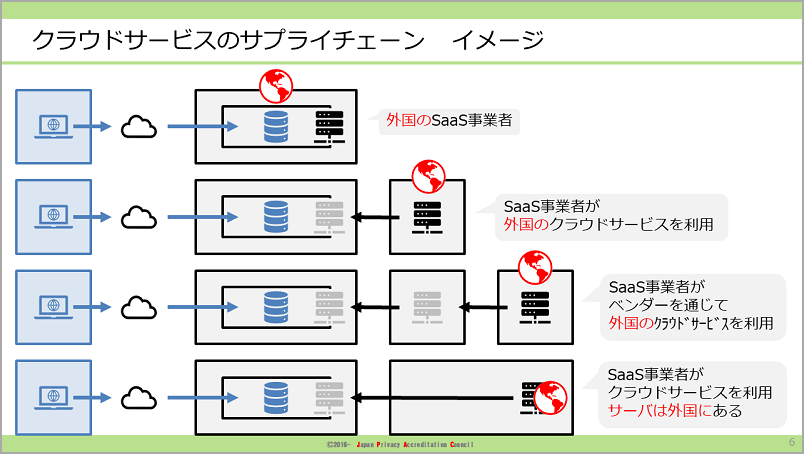

クラウドサービスはその特性上、サプライチェーンが長くなりやすいと言えます(SaaS事業者がPaaSやIaaSを利用する等)。

サプライチェーンの中に外国の事業者や外国に所在するサーバが含まれることも多くなっています。クラウド利用者からは直接見えにくい部分になるため、外的環境の把握を実施する際にはまずは棚卸しが必要と言えます。

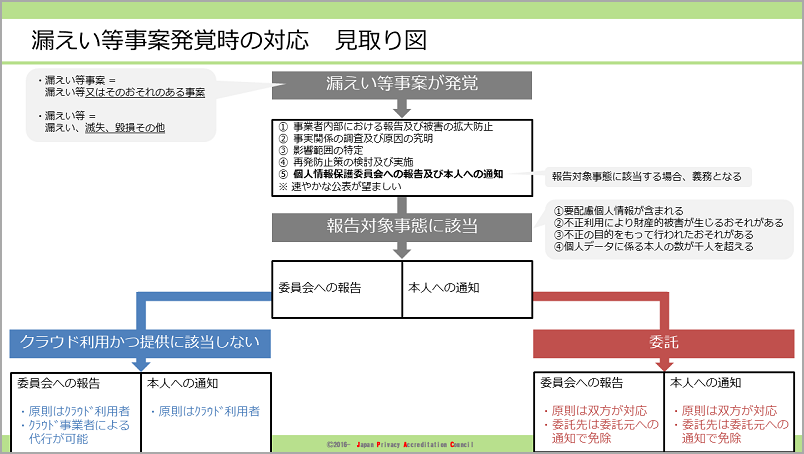

個人情報保護法では、漏えい等事案が発覚した場合に講ずべき措置が規定されていますので、まずはその概要について確認します。

その上で、クラウド利用かつ提供に該当しない場合において漏えい等事案が発覚した場合と、業務委託に伴う提供の場合において漏えい等事案が発覚した場合の対応について確認します。

個人情報保護法における漏えい等事案ですが、漏えい等又はそのおそれのある事案とされていますので注意が必要です(GL 3-5-2 漏えい等事案が発覚した場合に講ずべき措置)。

また、漏えい等には漏えいだけでなく滅失、毀損その他の個人データの安全の確保に係る事態が含まれています。

漏えい等事案が発覚した場合は、漏えい等事案の内容等に応じ、以下の5点について必要な措置を講じる必要があります(GL 3-5-2 漏えい等事案が発覚した場合に講ずべき措置)。

①事業者内部における報告及び被害の拡大防止

②事実関係の調査及び原因の究明

③影響範囲の特定

④再発防止策の検討及び実施

⑤個人情報保護委員会への報告及び本人への通知

⑤個人情報保護委員会への報告及び本人への通知については以下の報告対象事態に該当する場合は義務となります。

なお、事案の内容等に応じて、二次被害の防止等の観点から、事実関係や再発防止策等について速やかに公表することが望ましいとされています。

報告対象事態は以下の通りです(GL 3-5-3 個人情報保護委員会への報告)。

①要配慮個人情報が含まれる個人データの漏えい等が発生し、又は発生したおそれがある事態

②不正に利用されることにより財産的被害が生じるおそれがある個人データの漏えい等が発生し、又は発生したおそれがある事態

③不正の目的をもって行われたおそれがある当該個人情報取扱事業者に対する行為による個人データ※の漏えい等が発生し、又は発生したおそれがある事態

④個人データに係る本人の数が千人を超える漏えい等が発生し、又は発生したおそれがある事態

※当該個人情報取扱事業者が取得し、又は取得しようとしている個人情報であって、個人データとして取り扱われることが予定されているものを含む。

なお、「高度な暗号化その他の個人の権利利益を保護するために必要な措置」が講じられている場合については、報告を要しないとされています。

基本的には個人情報保護委員会への報告となりますが、個人情報保護委員会が権限の委任を行っている業種については所管の府省庁になります(GL 3-5-3 個人情報保護委員会への報告)。

速報と確報、2回の報告が必要となりますのでご注意ください。

〇速報:報告対象事態を知ったとき速やかに(発覚から概ね 3~5日以内)

〇確報:30日以内。不正の目的をもって行われたおそれがある場合は60日以内

速報、確報ともに、以下の事項を報告する必要があります。報告は原則として個人情報保護委員会のホームページの報告フォームに入力する方法により行います。速報については、その時点において把握している内容を報告すれば問題ないとされています。

報告対象事態に該当する場合、本人への通知も義務とされます(GL 3-5-4 本人への通知)。

報告対象事態を知ったときは、当該事態の状況に応じて速やかに、本人への通知を行う必要があります。具体的なタイミングは、事案ごとに以下のような点等を勘案して判断する必要があるとされています。またガイドラインには、その時点で通知を行う必要があるとはいえないと考えられる事例もあげられています。

本人に通知するべき内容は以下の 5点になります。ただし、全ての事項が判明するまで本人への通知をする必要がないというものではなく、「当該事態の状況に応じて速やかに」行う必要があるとされています。

本人への通知が困難な場合は、代替措置による対応が認められます。

【本人への通知が困難な場合に該当する事例】

①保有する個人データの中に本人の連絡先が含まれていない場合

②連絡先が古いために通知を行う時点で本人へ連絡できない場合

【代替措置に該当する事例】

①事案の公表

②問合せ窓口を用意してその連絡先を公表し、本人が自らの個人データが対象となっているか否かを確認できるようにすること

クラウドを利用しており、かつ提供に該当しない場合において報告対象事態が発生したときは、委員会報告について、原則としてクラウド利用者が報告義務を負いますが、クラウド提供事業者による代行も可能とされています。

クラウドサービスを利用する事業者が委員会報告の義務を負うとされています(Q&A 6-22)。

この場合、クラウド利用者としては、自らが負う報告義務に基づく報告を、クラウド事業者に代行させることができるとされています(Q&A 6-22)。個人情報保護委員会への報告フォームには、クラウド事業者による代行報告の事例も用意されています。

また、クラウド事業者は、委員会報告の義務を負いませんが、クラウド利用者が安全管理措置義務と個人情報保護委員会への報告の義務を負っていることを踏まえて、契約等に基づいてクラウド利用者に対して通知する等、適切な対応を行うことが求められます。

この場合の本人への通知については、ガイドライン、Q&A等で直接言及されている箇所はありませんが、クラウド利用者が本人への通知を行うのが妥当と考えられます。

委託の場合において報告対象事態が発生したときは、委員会報告、本人通知ともに、原則は委託元、委託先双方が実施する義務を負いますが、委託先については報告・通知義務の免除の規定があります。

原則として委託元と委託先の双方が委員会報告の義務を負います(GL 3-5-3-2 報告義務の主体)。この場合、委託元及び委託先の連名で報告することができます。

委託先については、個人情報保護委員会への報告で求められる報告事項9点のうちその時点で把握しているものを委託元に通知したときは、報告義務が免除されます。委託先から委託元への通知については、速報としての報告と同様に、報告対象事態を知った後、速やかに行わなければなりません(GL 3-5-3-5 委託元への通知による例外)。

「速やか」の日数の目安については、個別の事案によるものの、委託先が当該事態の発生を知った時点から概ね3~5日以内である、とされています。

この場合、委託先から通知を受けた委託元が報告をすることになりますが、委託元については、通常、遅くとも委託先から通知を受けた時点で報告対象事態を知ったこととなり、速やかに報告を行う必要があります。

原則として委託元と委託先の双方が本人通知の義務を負います(GL 3-5-4-1 通知対象となる事態及び通知義務の主体)。

委託先については、個人情報保護委員会への報告で求められる報告事項9点のうちその時点で把握しているものを委託元に通知したときは、通知義務が免除されます(GL 3-5-4-1 通知対象となる事態及び通知義務の主体)。なお、委託元への通知を行った委託先は、必要に応じて委託元による本人への通知に協力することが求められます。

個人情報に関わる資格制度の運営や社員教育、認証付与など総合的ソリューションを提供し、個人情報保護の推進に貢献してまいります。