2023年7月31日

クラウドサービスの利用は今ではごく当たり前のこととなりました。サービスの利用形態によって大きくIaaS(Infrastructure as a Service)、PaaS(Platform as a Service)、SaaS(Software as a Service)に分類できますが、特にSaaS型は普及率が高く、また、多数の従業員が利用していると思います。

当機構では事業者の皆様から個人情報保護の実態について直接お話を聞き、アドバイスをさせていただく機会が多々あります。その際に、SaaS上で個人情報を取り扱う際の法令対応や、セキュリティ上の対応について頻繁にご質問をいただいています。

そこで今回は、クラウドサービス(SaaS)で個人情報を取り扱う場合の注意点をまとめました。「個人情報保護法への対応」「セキュリティ対策」の二つの観点に分けてそれぞれご説明します。

特に現在、SaaSを含むソフトウェアサプライチェーンのセキュリティリスクが高まっていますので、セキュリティ対策として、適切なSaaSの選定、利用者側の適切な設定・利用等が非常に重要です。

※本記事は2023年7月末時点の情報を元に作成しております。

※法令対応においては主に以下を参照しておりますが、実務対応におかれましては法令等を必ず直接ご確認ください。

・個人情報の保護に関する法律についてのガイドライン(通則編)(以下、ガイドライン(通則編)と表記)

・「個人情報の保護に関する法律についてのガイドライン」に関するQ&A(以下、Q&Aと表記)

SaaS上で個人情報を取り扱う場合について、企業様から「この場合は第三者提供になるのか?委託になるのか?」といった質問をいただくことが非常に多くあります。

しかしまずは、個人情報保護法における「提供」に該当するのかを確認することが重要です。そもそも「提供」に該当しなければ、第三者提供にも委託にも該当しないことになります。

また、SaaS上で個人情報を取り扱う場合、「外的環境の把握」への対応に特に注意が必要と言えます。

「提供」とは、個人データ等を「自己以外の者が利用可能な状態に置くこと」とされています。

郵便物を送る場合をイメージすると分かりやすいと思いますが、郵便業者は預かった郵便物の中身を取り扱うことはできません。そのような場合は、提供には該当しないということになります。

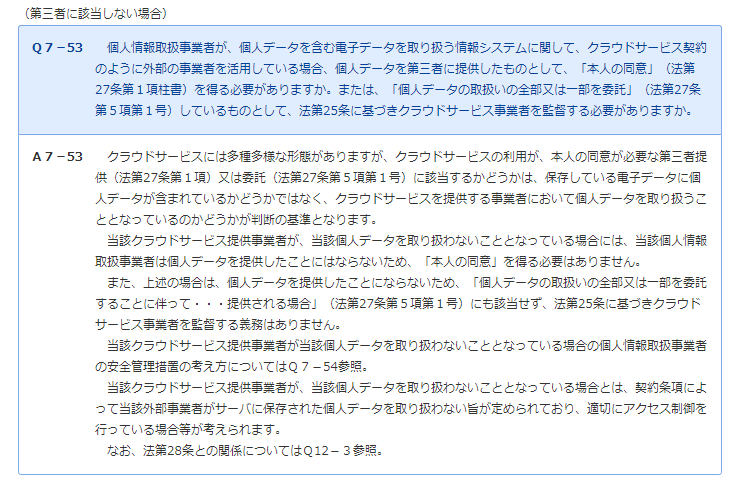

SaaS上での個人情報の取り扱いにおいては、「提供」に該当しないケースも多いのではないかと思われます。Q&Aにおいても、「クラウドサービス提供事業者が、個人データを取り扱わないこととなっている場合には、個人データを提供したことにはならない」旨が記載されています(Q&A7-53)

しかし、「個人データを取り扱わないこととなっている場合」に該当するかについては注意をしなければなりません。Q&A記載のように契約条項に個人データを取り扱わない旨を記載する、適切にアクセス制御を行う等の対応がなされているかについて、確認する必要があります。

「提供」に該当しない場合は、当然ながら第三者提供や委託には該当しないことになりますので、第三者提供における本人同意の取得等の義務や、委託における委託先の監督の義務は適用されません。

しかし、自ら果たすべき安全管理措置の一環として適切な安全管理措置を講じる必要がある、とされています(Q&A7-54)。実務的に考えられる措置については、後半のセキュリティ対策にてご説明します。

個人データの漏えい等事案が発覚した場合には、自社(SaaSを利用する企業)が報告義務を負うことになります。(Q&A6-19)。

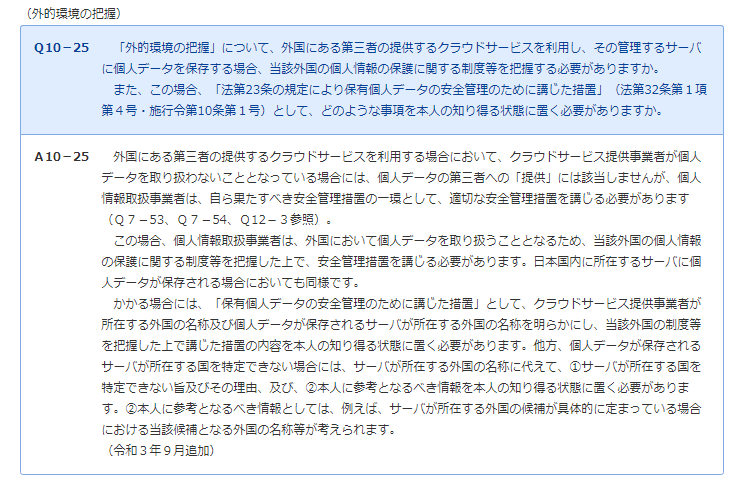

また、「外的環境の把握」への対応に特に注意が必要と言えます。

個人情報保護に関する制度等は国によって異なるため、外国の制度等が適用されることによってリスクが生じる可能性があります。

2022年4月施行の法改正により、講ずべき安全管理措置に「外的環境の把握」が追加されました。「外国において個人データを取り扱う場合、外国の個人情報の保護に関する制度等を把握した上で、安全管理措置を講じなければならない」ということです。当然のことながら、どの外国において個人データを取り扱っているのかを確認する必要があります。

「外国において個人データを取り扱う場合」には、「SaaSを提供している第三者が外国にある場合」、「外国にあるサーバに個人情報を保存している場合」が含まれます(Q&A10-25、パブリックコメントNo.460、No.462等)。

そのため、SaaSを提供している第三者の所在する国と、第三者が利用しているサーバが所在する国のどちらをも確認し、外国であった場合、それぞれについて外的環境の把握への対応が必要になります。

加えて、「外的環境の把握」として講じた内容について、本人の知り得る状態に置く(本人の求めに応じて遅滞なく回答する場合を含む)必要があります(法第32条 保有個人データに関する事項の公表等)。

「本人の知り得る状態に置く」内容ですが、ガイドライン(通則編)では、「個人データを保管しているA国における個人情報の保護に関する制度を把握した上で安全管理措置を実施」という事例が挙げられています。国名を明らかにする必要があることにご注意ください。

なお、本人の求めに応じて遅滞なく回答する場合も含みますので、必ずしも公表(プライバシーポリシー等への記載)が必須というわけではありません。

外国の個人情報の保護に関する制度等に関しては、主要な国や地域については個人情報保護委員会が調査結果を公表しており、そちらで確認することができます。

第三者への「提供」に該当する場合は、「法第27条 個人データの第三者への提供」が適用されます(第三者が外国にある場合は後述)。

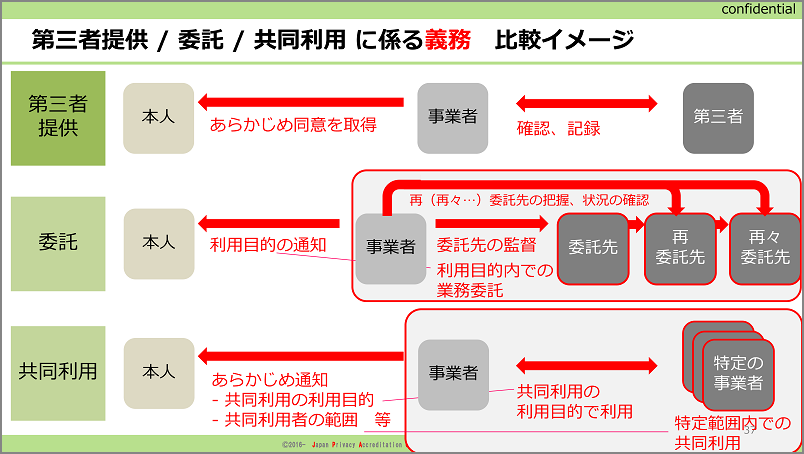

法第27条(個人データの第三者への提供)の第5項において、提供先と提供元を一体として考えることに合理性があるため「提供先が第三者に該当しないものとされる場合」として、「委託(業務委託にともなう提供)」「事業承継」「共同利用」が規定されており、それぞれの場合で異なる義務が課されることになります。

そのため、実務的には、まず「第三者提供」か、それとも「委託」等かという整理を行う必要があります。SaaS上での提供にあたる場合、第三者提供か委託に整理されることが多いと思われますが、概略としては以下のような整理になります。

●SaaS事業者が、個人データの提供を受け、SaaS事業者の独自の利用目的で利用する場合

・第三者提供と整理され、原則として本人同意の取得(法第27条)の他、第三者提供時の確認・記録義務(法第29条、第30条)等が適用される。

●SaaS事業者が、業務委託に伴って個人データの提供を受け、業務委託の範囲内でのみ利用する場合

・委託と整理され、委託先の監督の義務が適用される(法第25条)

第三者提供、委託等にかかる義務のイメージ図は以下の通りです。詳細については以前公開した当機構ブログでまとめておりますので、そちらをご参照いただければと思います。

※オプトアウトによる第三者提供(法第27条第2項~第4項関係)については、利用する企業は少ないと考えられるため、割愛させていただきます。

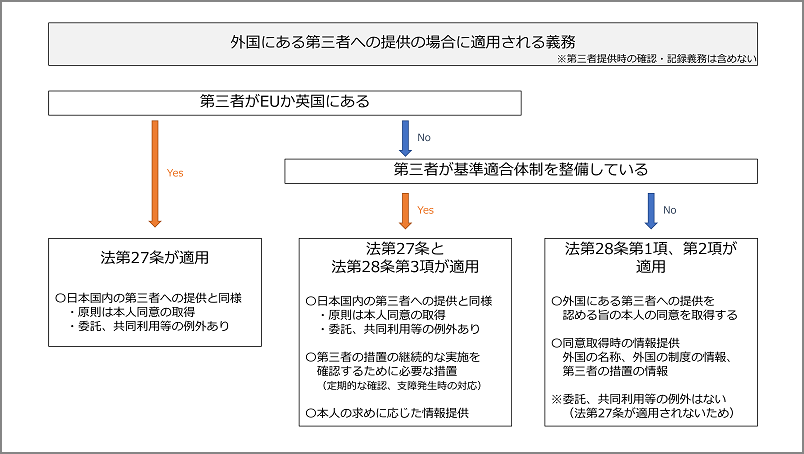

SaaS事業者が外国にある第三者の場合は、原則としては、外国にある第三者への提供の制限(法第28条)の規定が適用されます。原則となる規定は以下になります。

●外国にある第三者への提供を認める旨の本人の同意を得なければならない(法第28条第1項)

・同意取得時に、外国の名称、外国の制度の情報、第三者の措置の情報を情報提供する必要がある(法第28条第2項)

・この場合、法第27条は適用されない。そのため、委託、共同利用等の例外も適用されない

ただし、以下の場合は適用される条項が異なるため、対応が変わります。

●第三者が個人情報保護委員会が認定した国/地域(EU及びイギリス)にある場合

・法第28条は適用されない(当該国/地域は法第28条においては外国から除かれるため)

・法第27条(個人データの第三者への提供)が適用される(日本国内への第三者提供と同様)

●第三者が個人情報保護委員会が定める体制を整備している場合

・法第28条第1項及び第2項は適用されない(当該第三者は法第28条においては第三者から除かれるため)

・法第27条(個人データの第三者への提供)が適用される(日本国内への第三者提供と同様)

・法第28条第3項が適用され、第三者の措置の継続的実施を確保するための措置と本人の求めに応じた措置の情報の提供が必要となる

以上のように、場合分けと適用される条項が複雑になりますのでご注意ください。早見表は以下になります。また他に、第三者提供時の確認・記録義務(法第29条、第30条)が適用されますが、詳細については当機構ブログ過去記事よりお申込みいただけるご説明動画をご参照ください。

先述した「外的環境の把握」について、「外国において個人データを取り扱う場合」に対応が必要とご説明しました。

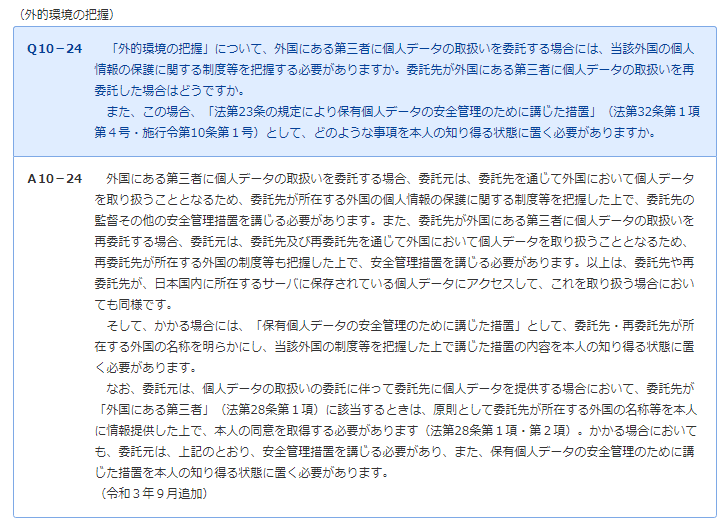

「外国において個人データを取り扱う場合」には「外国にある第三者に個人データの取扱いを委託する場合」も含まれますので、該当する場合は「外的環境の把握」にも対応する必要があります(Q&A10-24)。

現在、SaaSを含むソフトウェアサプライチェーンのセキュリティリスクが高まっています。

SaaSはインターネット上で利用するため、テレワーク等の際の利便性が高い反面、悪意をもった攻撃者が容易にアクセスできてしまいます。さらに、SaaS上には多数の利用企業の大量のデータが保管されているため、攻撃者にとってはリターンが多いターゲットになると言えます。また、退職者によるSaaSへの不正アクセスといった事件も発生しています。

前半でご説明した個人情報保護法令においては、以下のようにSaaS利用時におけるセキュリティに関する規定が課されています。

・「提供」に該当しない場合でも安全管理措置の一環として適切な安全管理措置を講じる必要がある(Q&A7-54)

・「委託」に該当する場合は「委託先の監督」の義務が課される(法第25条)

しかしながら、セキュリティ対策として具体的に実施するべき措置の手法という観点では、個人情報保護法では事細かに規定を定めているわけではありません。各事業者ごとにリスクマネジメントの一環として判断する必要があります。その際、法令に限らず、政府が公開している資料やサイバー攻撃の傾向等も鑑みて検討するべきと言えるでしょう。

SaaSを利用する企業は、そのセキュリティ上のリスクを直接マネジメントすることは基本的にできません。そこでSaaSのセキュリティ対策としてまず実施するべきことは、一定レベルのセキュリティが担保されたサービスを選択することになります。

例えば、政府のクラウド利用に関しては、政府情報システムのためのセキュリティ評価制度(ISMAP)に基き、安全性の評価を受けたクラウドサービスのリストが公表されています。

民間事業者においては、導入検討時にSaaSのセキュリティ対策等について適正に情報を収集し、評価することが重要になります。そのためには総務省による「ASP・SaaSの安全・信頼性に係る情報開示指針(ASP・SaaS編)第3版」の活用が有効です。SaaS事業者から開示されていない情報については、問い合わせて確認することが望ましいと言えます。

また、ISMSやプライバシーマーク、TRUSTeマーク、あるいはISMSクラウドセキュリティ認証等のクラウド関連の認証取得を選定の条件とすることで、一定のセキュリティを担保したSaaSを選定することが可能になります(当機構は1997年にアメリカで誕生したグローバルな第三者認証マーク、TRUSTeの認証付与を行っています)。

最後に、SaaSはその性質上、従業者が管理者の承諾なしに利用を始めてしまう、いわゆるシャドーITとなるリスクが高くなっています。従業者独断での利用を制限する等の社内ルールを整備・周知しておく必要があると言えます。

SaaSの利用者側における不適切な設定、利用方法が原因と思われる情報の漏えいも多く発生しています。

SaaSの利用に伴うリスクは提供されるサービスの内容、特性等によって様々ですので、適切に検証した上で、固有のリスクごとに対策を講じる必要があります。

対策を検討するに際しては、IaaS、PaaS等も含めたクラウドサービスを想定したものですが、総務省による「クラウドサービス提供・利用における適切な設定に関するガイドライン」の活用が有効です。

以下に、考えられる対策のごく一部とはなりますが、注意すべき点を例示します。セキュリティ対策においてどのような手法を講じるかは、利便性等とのバランスを鑑みて組織ごとに判断するということが前提になります。しかしSaaSへのサイバー攻撃リスクが高まっている現在、ごく基本的な注意点にとどまっているものとお考えいただければと思います。

また、組織として利用しているSaaSが多い場合は、まずはその棚卸しから実施する必要があると言えます。

組織の中で、SaaS内の幅広い情報にアクセスし設定等の管理を行う必要がある従業者もいれば、特定の情報へのアクセスだけができればよい従業者もいるかと思います。

もしも組織の誰もがSaaS内のあらゆる個人情報にアクセスでき、かつ、自由にダウンロードもできるような状態だと、悪意をもった従業員が情報を盗み出すことも可能になってしまいます。

そこで、前者を管理者権限を持つ「管理者」、後者を管理者権限を持たない「ユーザー」のように区別し、それぞれIDを振り分け、各IDがアクセスできる情報等の範囲等を必要最小限に設定する必要があります。

また、退職等により不要となった利用者IDとアクセス権は、ただちに削除する必要があります。削除されていない場合、退職者によって不正にアクセスされ、重要な情報が盗み出される等のリスクが発生してしまいます。(参考:当機構ブログ過去記事「退職者管理の重要性と実施するべき対策」)

単純なパスワードを使っていたら、攻撃者にパスワード認証を突破されて不正にログインされ、情報が盗まれてしまった、という被害には枚挙に暇がありません。

攻撃者の間ではIDとパスワードによる認証を突破するための様々な攻撃手法や攻撃ツールが出回っており、IDとパスワードのみの認証は不正ログインのリスクが高いと言えます。特に単純なパスワードの利用や、初期設定のままのパスワードの利用、共通のパスワードの使い回し等は大変危険です。

そこで、IDとパスワードだけではなく、生体認証等を併用する多要素認証の導入が望ましいと言えます。最低限、弱いパスワード(推測されやすい、短い等)の利用を禁止し、各IDごとに強固なパスワードを設定するよう、パスワードポリシー等を策定しておくことが求められます。

※パスワードの利用に関連するリスクや対策については、当機構ホワイトペーパー「日本人のためのパスワード2.0」(執筆:セキュリティリサーチャーキタきつね氏)もご参照ください。

攻撃者が従業員等になりすまして不正ログインするためには、まずシステムのログイン画面にアクセスする必要があります。その意味で、インターネット上で利用するSaaSはリスクが高くなります。

可能であれば、ログイン画面に必要な従業員だけがアクセスできるよう、アクセス制限を実施することが望ましいと言えます。手法としては、IP制限や、推測されやすいURLからの変更等が考えられます。

例えば従業員による不適切な情報の大量ダウンロードや、外部からの不正アクセス、あるいはその兆候等、漏えい、またはその恐れが発生する可能性はゼロにはできません。

ログデータの保存(ロギング)、モニタリングを実施し、不正等が疑われる挙動については管理者に適切にアラートが飛ぶように設定しておくことが重要です。異変を速やかに検知することで早期の状況把握、被害の拡大防止につながります。

特にオンラインストレージサービス等において過去に発生しているのが、ファイルの公開設定を誤ったため、URLさえ打ち込めばそのファイルに誰でもアクセスできる状態になってしまっていたという事故です。個人情報を大量に含んだ表計算ソフトのファイルが誰でも見れる状態になってしまっていたと、いったケースが過去に何件も発生しています。

SaaSによっては公開範囲の設定の方法が分かりづらい、紛らわしいというものもあるかもしれませんので、管理者等で事前に設定ミスのリスク等を確認して利用者に周知する、利用者による公開範囲の設定変更を制限しておく等の対策が考えられます。

限られたもののみのご説明となりましたが、今回あげさせていただく手法の例は以上となります。

より包括的な内容や、IaaS、PaaSの場合も含めたクラウドサービスのセキュリティ対策については、「クラウドサービス提供・利用における適切な設定に関するガイドライン」にまとめられておりますので、ぜひガイドラインのご参照をおすすめいたします。

以上、クラウドサービス(SaaS)で個人情報を扱う場合の注意点についてご説明いたしました。

繰り返しになりますが、現在、SaaSを含むソフトウェアサプライチェーンのセキュリティリスクが高まっています。

SaaSの利用はもはや当たり前のことになっていますが、その性質上、適切な対策を実施しなければリスクが高くなることを念頭に置き、法令対応、セキュリティ対策を実施していただければと思います。

個人情報に関わる資格制度の運営や社員教育、認証付与など総合的ソリューションを提供し、個人情報保護の推進に貢献してまいります。