2019年12月4日

ECサイトに不正侵入し、不正なコードを埋め込むことによってユーザーのクレジットカード情報を盗み出す犯罪が多発しています。

※参考 NHKオンライン 2019年12月2日報道

ショッピングサイト決済時だけ偽画面 クレジット情報を盗む

これらの事例では、攻撃者はECサイトの管理画面に不正にログインし、不正なコードを追加します。それによって、商品を購入するユーザーがクレジットカード情報を入力する際に、本物そっくりな偽画面に遷移され、カード情報が詐取されます。

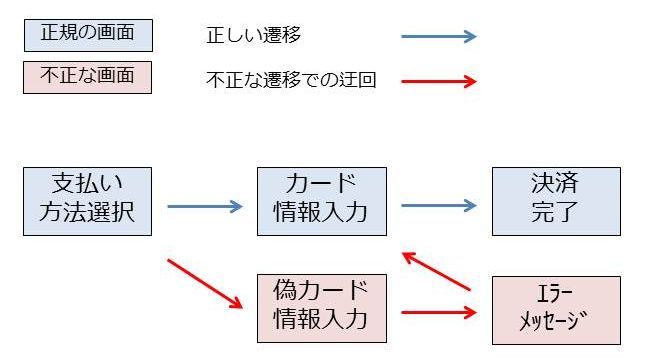

偽画面でカード情報を入力した後は、エラーメッセージがでて、正規の決済ページへ戻されます。そのため、一度エラーメッセージは出ますが、商品購入自体は正常に完了するため、利用者がカード情報の詐取に気づくのは困難です。

このような手法は、eスキミング、オンラインスキミング、フォームジャッキングなどと呼ばれることがあります。

ユーザーから見た画面遷移のイメージ

攻撃者が偽画面を表示するためにはサイトの管理ページへの侵入が必要になりますが、設定の不備などで、容易に管理ページへのログインが可能になっているケースが散見されるようです。そのようなECサイトは攻撃者の格好のターゲットとなります。

EC事業者のサイト管理者の方は、下記項目を早急にご確認されることを強くおすすめいたします。

詳細は下記となります。

運営サイトの、購入までの画面遷移をお確かめください。正常でない画面遷移をしている場合、偽の決済画面が埋め込まれている可能性があります。また合わせて、不正なコードが埋め込まれていないかもご確認ください。

攻撃者が管理画面までアクセスできる場合、不正ログインを許してしまう危険性が非常に高いです。そのため、上記 2点をご確認の上、ご対応ください。

URLについては、例えば、初期設定で利用されることの多い「admin」などは大変危険です。URLを打ち込むだけで管理画面へアクセスされてしまう可能性があります。アクセス制限については、外部からのアクセスが可能になっている場合はIP制限をかけるなどして外部からのアクセスを制限してください。

攻撃者の間では、攻撃用のツールが容易に入手可能になっています。管理画面のURLを手早く集めるツールもあるようです。外部の人間が簡単に管理画面にたどり着ける設定は大変危険です。

攻撃者が管理画面にたどりついた場合、ログイン突破のための攻撃ツールを利用される恐れが高いです。推測されやすかったり、短いIDとパスワードを利用しているとすぐに管理画面へのログインを許してしまいます。そのため、推測されにくいパスワードを設定されることをおすすめします。

※JPACでは覆面セキュリティリサーチャーのキタきつね氏が提唱する「日本人のためのパスワード2.0」をホワイトペーパーとしてリリースしております。ぜひ参考になさってください。

過去の脆弱性が対応されないままに放置されていると、そこを突かれて攻撃されるケースがあります。今一度ご確認ください。

今回は、報道の事例に対する最も基本的な対策をお伝えいたしました。しかし、サイバー攻撃の手法は日々変化、高度化しています。また、攻撃のためのツールも安価で普及しているため、すぐに攻撃が広がります。

万が一ECサイトから情報が漏えいした場合、その責任を問われるのは運営企業です。開発・運用を外部に発注している場合でも、運営企業に監督責任があります。運営事業者の方は、今後も状況に応じて確認、対応を継続してゆく必要があります。

サイト運営等に注力したいのでなかなか手が回らない、という場合はお気軽にJPACまでご相談ください。

当機構はWEBサイト、アプリに特化した第三者認証制度「TRUSTe(トラストイー)」の認証付与活動を行っており、認証取得・更新により、外部の専門家によるコンサルティングを年に一度受けることができ、サイトの安全の水準を保つことができます。(お問い合わせはこちら)

クレジットカードの情報は、闇市場において高値で取引されており、攻撃者にとってメリットが大きいターゲットですので、今後も様々な手法で攻撃が行われる可能性が高いです。事業の継続、拡大のためにも、漏えいを防ぎ、ユーザーの方に安心して利用していただけるよう対応されることをおすすめいたします。

——————————-

※2019年12月23日追記※

経済産業省より、株式会社イーシーキューブが提供するサイト構築パッケージ「EC-CUBE」をご利用中の事業者様に注意喚起が発表されました。

経済産業省ホームページ ニュースリリース 2019年12月20日

株式会社イーシーキューブが提供するサイト構築パッケージ「EC-CUBE」の脆弱性等について(注意喚起)

個人情報に関わる資格制度の運営や社員教育、認証付与など総合的ソリューションを提供し、個人情報保護の推進に貢献してまいります。