2023年3月16日

JPCERT/CCによりますと、2022年11月頃からEmotetの攻撃メールの配信が確認できていませんでしたが、2023年3月の活動の再開が確認されました。

Emotetは、感染した端末からメールの情報やアドレス帳に登録された情報等を搾取し、それらをなりすましメールに利用して、さらに感染を拡大させようとする手口が確認されています。Emotetに感染した組織名やメールの文面等だけでなく、その組織の取引先名等もなりすましに利用されてしまいます。この手口の他にも様々なメール文面が確認されています。

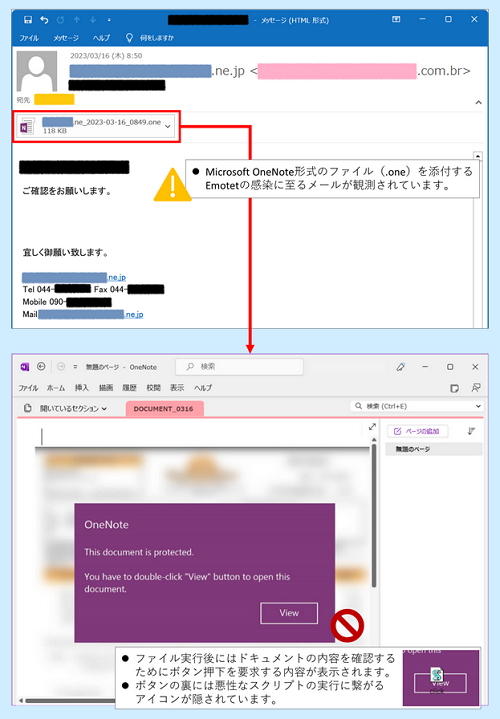

メールに添付等されたWordやExcel等のファイルからマクロ等を実行させて感染させることが確認されていますが、今回、新たな手法が複数確認されています。ひとつは500MBを越すドキュメントファイルをzipファイルに圧縮して添付する手法です。ファイルサイズを大きくすることでアンチウイルスソフトの検知を回避する目的のようです。他に、Microsoft OneNote形式のファイルを添付するメールが確認されており、十分な注意が必要です。

Emotetは感染力が強い上、感染した組織に甚大な被害をもたらす可能性があります。

Emotetは感染した端末から情報を窃取し、他のマルウェアを感染させるプラットフォームとしての機能があるため、以下のような被害が発生する恐れがあります。

■窃取されたメールアカウントやメールの文面本文などが悪用され、取引先等にEmotet の感染を広げるメールが大量に送信される

■取引先の名前等が詐取され、なりすましメールに利用される

■窃取されたパスワードを悪用され、SMBによりネットワーク内に感染が広がる

■ランサムウエアに感染してデータが暗号化され、金銭を要求されるなどの被害に繋がる

一つの端末の感染が組織全体に広がり、大きな被害をもたらす可能性があります。

IPA(情報処理推進機構)やJPCERT/CCが注意喚起を発信しています。

感染を防ぐための組織への情報共有とともに、感染の恐れが発生した場合、感染してしまった場合の対応もご確認ください。

■マルウェアEmotetの感染再拡大に関する注意喚起(JPCERT/CC)

■マルウエアEmotetへの対応FAQ(JPCERT/CC)

■「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて(IPA)

上記リンクのIPAやJPCERT/CCの注意喚起を元に、これまでに確認されているEmotetのメールをあらためてお伝えいたします。

後述するように攻撃メールの文面にはなりすましや業務連絡を装ったものなど様々なものがありますが、WordやExcel、Onennote等のマクロを実行させることで感染させるのがEmotetの特徴です。過去には以下のような方法が確認されており、様々な文面を装ってマクロを実行させようとします。

そのため、もしもファイルを開いたとしても、コンテンツを有効化しない(マクロを実行しない)ことが重要です。

IPA 図3 「コンテンツの有効化」ボタンに注意

コンテンツの有効化を促す偽の指示が書かれたファイルも過去に確認されています。

IPA 図6 添付ファイルを開いた時の画面の例(2020年7月)

IPA 図21 Excelファイル内に書かれている新たな偽の指示(2022年11月)

2023年3月には、500MBを越すドキュメントファイルをzipファイルに圧縮して添付する手法が確認されました。ファイルサイズを大きくすることでアンチウイルスソフトの検知を回避する目的のようです。

IPA 図22 500MBを超えるWord文書ファイルの例(2023年3月)

他に2023年3月には、Microsoft OneNote形式のファイルを添付するメールが確認されており、十分な注意が必要です。

JPCERT/CC 図3-2:Microsoft OneNote形式のファイルを添付するメールおよびファイル実行後の画面サンプル

特に注意を要すると思われるのが、取引先などになりすますメールです。

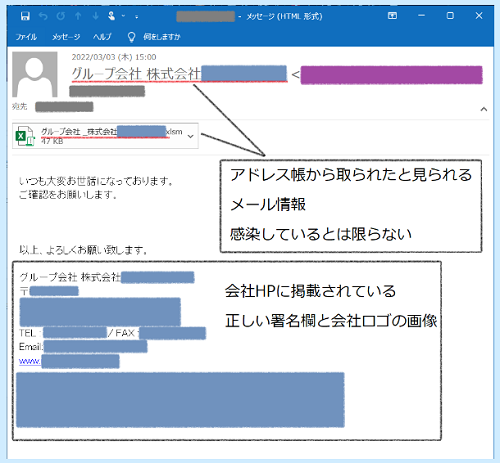

以下の画像は、取引先の担当者(A氏)になりすました文面です。A氏との過去のやり取りを引用している上、件名等についても流用していると思われ、A氏からの返信メールを装っています。

IPA 図1 Emotetへの感染を狙う攻撃メールの例

文面の引用等まではしていなくても、署名や送信元名などを装ったなりすましメールも確認されています。

JPCERT/CC 図2-1:Emotetメールサンプル(2022年3月3日追記)

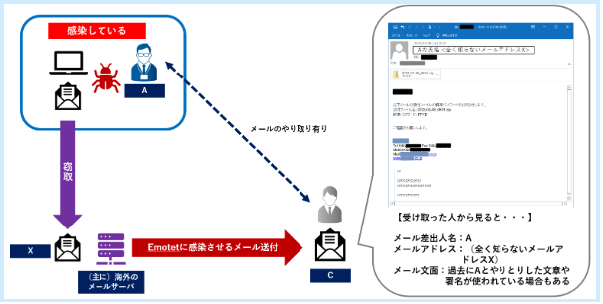

こうしたなりすましが可能なのは、Emotetが、感染した組織からメール文面やメールアドレス等の情報を詐取するためです。

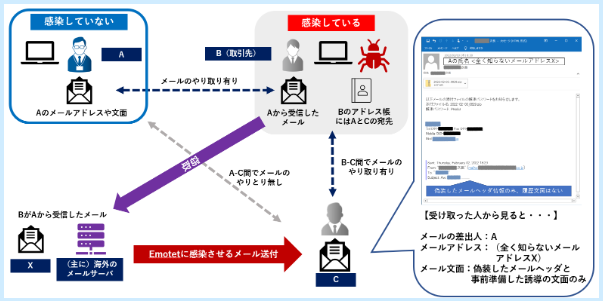

ご注意いただきたいのは、Emotetは感染した組織の取引先の情報等も詐取し、なりすましに利用するということです。そのため、取引先がEmotetに感染した場合、自組織の情報がなりすましに利用される可能性もあります。この点にも留意しておく必要があります。Emotetの感染によってメールが送信されるケースは、以下のパターンに分かれます。

JPCERT/CC 図4:自組織がEmotetに感染し、なりすましメールが配信されるケース

JPCERT/CC 図5:取引先がEmotetに感染し、なりすましメールが配信されるケース

なりすましだけではなく、業務連絡を装ったメールも確認されています。

こちらのメールは協力会社あての連絡を装った例になります。同時期には「消防検査」「ご入金額の通知・ご請求書発行のお願い」「次の会議の議題」「変化」といった件名・添付ファイル名が確認されていたとのことです。

IPA 図7 日本語の攻撃メールの例(2020年9月)

以下のメールでは自然な日本語で請求書を装った添付のエクセルファイルを開かせようとしています。

IPA 図16 日本語で書かれた新たなEmotetの攻撃メールの例(2022年3月)

以下のメールは添付ファイルではなく不正なURLリンクを記載したもので、2019年12月の例です。賞与に関する連絡を装っています。

IPA 図4 不正なURLリンクを含む攻撃メールの例(2019年12月)

新型コロナウイルスの感染が広がりだした時期には保健所からの連絡を装ったメールも確認されています。

IPA 図5 新型コロナウイルスを題材とした攻撃メールの例(2020年1月)

これまでに確認されたEmotetのメール文面等についてIPAやJPCERT/CCの注意喚起を元にお伝えいたしました。お伝えしました通り、その手法は様々に変化しており、つい最近も新しい手法が確認されたばかりです。今後も攻撃手法が変化することが予想されるため、十分な注意が必要です。組織全体に対してしっかりと注意喚起を実施してください。

個人情報に関わる資格制度の運営や社員教育、認証付与など総合的ソリューションを提供し、個人情報保護の推進に貢献してまいります。